Table des matières

Description générale

Introduction

Le Cahier-07 du cours NethServer-101 explique l'installation et la configuration de l'extension Wordfence Security pour WordPress. Cette installation s'applique à la version Wordfence-7.2.2 et suivantes.

Traduction française fr_FR

Une traduction française pour l'extension Wordfence Security est disponible à l'URL suivante:

https://www.micronator.org/affaires/produit/traduction-francaise-pour-wordfence/.

Wordfence

L'EXTENSION DE SÉCURITÉ POUR WORDPRESS, LA PLUS TÉLÉCHARGÉE

Référence: https://fr.wordpress.org/plugins/wordfence/.

Sécurisez votre site Web à l'aide de l'extension Wordfence.

Propulsé par RSS Defense Threat et constamment mis à jour, le Pare-feu pour applications Web (WAF) protège votre site contre toutes tentatives de piratage. Wordfence vous alerte rapidement au cas où votre site est compromis. L'écran Live Traffic vous offre une visibilité en temps réel du trafic et des tentatives de piratage de votre site Web. Un ensemble d'outils additionnels parachève la solution de sécurité la plus complète disponible pour WordPress.

L'extension Wordfence Security est 100% gratuite et LIBRE. Wordfence Security offre également une clé API Premium qui vous donne: un support Premium, un blocage par pays, des balayages programmés, un audit des mots de passe et elle va même jusqu'à vérifier si l'adresse IP de votre site Web est utilisée pour distribuer des pourriels.

Cliquer ici pour souscrire à Wordfence Premium maintenant ou suivre les étapes de ce document pour simplement installer Wordfence gratuitement et commencer à protéger votre site Web.

Marche à suivre

- Préparation des prérequis.

- Installation de l'extension et son activation.

- Configurations préliminaires.

- Tableau de bord Wordfence.

- Réglages des options.

- Exemples d'utilisation.

- Désactivation temporaire ou suppression définitive de l'extension.

But final de ce cahier

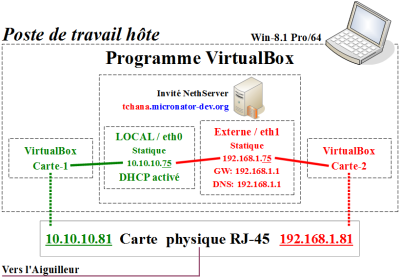

Sur le Serveur NethServer tchana.micronator-dev.org du Cahier06: NethServer & WordPress roulant sous VirtualBox, nous avons: installé la Collection PHP, ajusté les paramètres PHP, installé la Collection MARIADB102 et WordPress-4.9.9 que nous avons mis à jour vers WordPress-5.0.3.

Dans ce cahier, nous ajouterons l'extension de sécurité Wordfence à notre installation WordPress.

Description du Serveur NethServer utilisé pour ce cahier

Pour ce cahier, nous utilisons le Serveur NethServer du Cahier-06: NethServer & WordPress.

![]() Nous utiliserons le deuxième domaine de notre Serveur NethServer de développement: micronator-dev.net.

Nous utiliserons le deuxième domaine de notre Serveur NethServer de développement: micronator-dev.net.

De cette manière, après l'installation de Wordfence, l'Étudiant pourra refaire cette installation sur le site WordPress de développement du domaine micronator-dev.org avant de le faire sur le domaine micronator-101.org du Serveur NethServer physique.

Cours NethServer-101

Le Cours NethServer-101, se voulant une base solide pour la création d'un site de Commerce en ligne, comprend plusieurs cahiers:

- Cahier-01: → Les bases de Linux.

- Cahier-02: → Installation et configuration des logiciels prérequis sur le poste de travail.

- Cahier-03: → Création d'un Serveur NethServer virtuel.

- Cahier-04: → Serveur NethServer LOCAL & Let's Encrypt.

- Cahier-06: → Installation de WordPress.

- Cahier-07: → Installation de l'extension de sécurité Wordfence.

- Cahier-08: → WooCommerce, comptes chez Stripe et PayPal pour les paiements en ligne.

- Cahier-09: → Sauvegarde/restauration ou migration d'un site avec l'extension Duplicator.

- Cahier-10: → Serveur mandataire inversé.

- Cahier-11: → Sauvegarde/restauration avec BackupPC.

Cours NethServer-201

Le Cours NethServer-201 décrit l'installation et la configuration d'applications sur un serveur NethServer.

- Cahier-201-01: → Dolibarr.

- Cahier-201-02: → Odoo-12.

- Cahier-201-03: → MediaWiki.

- Cahier-201-04: → DokuWiki.

- Cahier-201-05: → Moodle.

- Cahier-201-06: → Proxmox.

- Cahier-201-07: → Flectra.

Logiciels

Tous les logiciels nécessaires sont du domaine public ou LIBRE sous licence GPL; ils ne coûtent pas un sou. Le seul achat nécessaire est l'obtention d'un nom de domaine au prix initial de $15 CAD et son renouvellement annuel d'environ $30 CAD.

But final

Après avoir suivi le Cours NethServer-101, vous posséderez un site de Commerce en ligne fiable et hautement sécuritaire. De plus, vous pourrez utiliser un clone de votre site, sur un Serveur NethServer virtuel roulant sur votre poste de travail, pour tester de nouvelles extensions et applications sans compromettre la sécurité ou l'intégrité de votre site en ligne.

Particularités de ce document

Notes au lecteur

* Les captures d'écrans ne sont que des références.

** Les informations écrites ont préséance sur celles retrouvées dans les captures d'écrans. Veillez vous référer aux différents tableaux lorsque ceux-ci sont présents.

*** Une capture d'écran avec une accentuation en magenta indique qu'il faut remplacer cette distinction par vos propres paramètres ou implique un choix laissé à votre appréciation.

Conventions

![]() Manipulation, truc ou ruse pour se tirer d'embarras.

Manipulation, truc ou ruse pour se tirer d'embarras.

![]() Une recommandation ou astuce.

Une recommandation ou astuce.

![]() Une note.

Une note.

![]() Une étape, note ou procédure à surveiller.

Une étape, note ou procédure à surveiller.

![]() Paragraphe non complété ou non vérifié.

Paragraphe non complété ou non vérifié.

![]() Danger pour la sécurité du système.

Danger pour la sécurité du système.

Toutes les commandes à la console ou à travers PuTTY sont précédées d'une invite qui est toujours présente.

[root@dorgee ~]# ping 10.10.10.75 -c1 PING 10.10.10.75 (10.10.10.75) 56(84) bytes of data. 64 bytes from 10.10.10.75: icmp_seq=1 ttl=64 time=1.63 ms --- 10.10.10.75 ping statistics --- 1 packets transmitted, 1 received, 0% packet loss, time 0ms rtt min/avg/max/mdev = 1.639/1.639/1.639/0.000 ms [root@dorgee ~]#

Commande à exécuter si ce n'est déjà fait.

Commande indiquée à titre d'information seulement.

Prérequis

PHP, MariaDB 10.2 et WordPress-5.x

WordPress

Référence: https://wordpress.org/about/requirements/.

WordPress requière la version 7 pour PHP et recommande la version 7.3.

Wordfence

Référence: https://www.wordfence.com/help/advanced/system-requirements/.

Wordfence requière la version 5.3 minimum pour PHP et recommande la version 7.2.

Serveur NethServer actuel

Nous utilisons le même système que celui du cours NethServer-101, Cahier-06: NethServer & WordPress.

Vérifications

Collection RedHat

[root@tchana ~]# scl -l php56 php70 php71 php72 php73 rh-mariadb102 [root@tchana ~]#

Collection PHP

Chemin.

[root@tchana ~]# which php /opt/remi/php72/root/usr/bin/php [root@tchana ~]#

Version.

[root@tchana ~]# php --version PHP 7.2.15 (cli) (built: Feb 5 2019 18:05:51) ( NTS ) Copyright (c) 1997-2018 The PHP Group Zend Engine v3.2.0, Copyright (c) 1998-2018 Zend Technologies [root@tchana ~]#

Paramètre PHP72

[root@tchana ~]# config show php72

php72=configuration

AllowUrlFopen=On

ExposePhp=0

MaxExecutionTime=30

MaxFileUpload=20

MaxInputTime=60

MemoryLimit=250

PostMaxSize=100

UploadMaxFilesize=75

[root@tchana ~]#

![]() Comme on le voit ci-dessus, les grandeurs maximales sont de 250M, 100MB et 75M. Leurs relations ont été respectées:

Comme on le voit ci-dessus, les grandeurs maximales sont de 250M, 100MB et 75M. Leurs relations ont été respectées:

MemoryLimit (250M) > PostMaxSize (100M) > UploadMaxFilesize (75M).

MariaDB 10.2

![]() Il faut toujours utiliser

Il faut toujours utiliser mysql102 ou mysqladmin102 pour toutes les manipulations de MariaDB.

Chemin et version.

[root@tchana ~]# mysql102 --version /opt/rh/rh-mariadb102/root/usr/bin/mysql Ver 15.1 Distrib 10.2.8-MariaDB, for Linux (x86_64) using EditLine wrapper [root@tchana ~]#

Usager récepteur des alertes Wordfence

![]() Wordfence envoie ses alertes par courriel et quelques fois, le nombre d'alertes peut être assez grand. Depuis l'interface Web, sur notre serveur principal dorgee.micronator-101.org à l'adresse 192.168.1.1, on crée un usager “wordfence” pour recevoir exclusivement toutes les alertes Wordfence de tous nos sites WordPress.

Wordfence envoie ses alertes par courriel et quelques fois, le nombre d'alertes peut être assez grand. Depuis l'interface Web, sur notre serveur principal dorgee.micronator-101.org à l'adresse 192.168.1.1, on crée un usager “wordfence” pour recevoir exclusivement toutes les alertes Wordfence de tous nos sites WordPress.

Répertoire html

Wordfence va vouloir créer, à la racine du site, le fichier wordfence-waf.php, ce qui n'est pas permis par les droits et permissions du répertoire /var/lib/nethserver/vhost/devnet contenant la racine de WordPress. Seulement pour le temps de l'installation de Wordfence, nous allons donner le droit d'écriture au groupe dans le répertoire devnet.

On donne le droit d'écriture au groupe dans le répertoire devnet.

[root@tchana ~]# chmod g+w /var/lib/nethserver/vhost/devnet [root@tchana ~]#

On vérifie.

[root@tchana ~]# ls -lsd /var/lib/nethserver/vhost/devnet 4 drwxrws--x 5 ftp apache 4096 28 févr. 12:24 /var/lib/nethserver/vhost/devnet [root@tchana ~]#

Sauvegarde du fichier .htaccess

L'installation de Wordfence va vouloir ajouter des directives dans le fichier .htaccess, mais lors de l'installation de WordPress, nous avons déjà configuré ce fichier pour qu'il n'autorise aucune modification sur lui-même. Pour remédier à la situation, nous le déplaçons dans le répertoire au-dessus de la racine du site et créons un nouveau fichier .htaccess vide, dans le répertoire racine. Nous ajustons le groupe, le propriétaire et donnons le droit d'écriture au groupe.

On déplace le fichier pour le sauvegarder avec son contenu original.

[root@tchana ~]# /bin/mv -f /var/lib/nethserver/vhost/devnet/.htaccess /var/lib/nethserver/vhost [root@tchana ~]#

On vérifie.

[root@tchana ~]# ls -ls /var/lib/nethserver/vhost/.htaccess 4 -rw-r--r-- 1 apache apache 933 28 févr. 11:42 /var/lib/nethserver/vhost/.htaccess [root@tchana ~]#

On crée un nouveau fichier .htaccess dans le répertoire racine du site.

[root@tchana ~]# touch /var/lib/nethserver/vhost/devnet/.htaccess [root@tchana ~]#

On ajuste le propriétaire et le groupe.

[root@tchana ~]# chown apache:apache /var/lib/nethserver/vhost/devnet/.htaccess [root@tchana ~]#

On donne tous les droits au propriétaire et au groupe.

[root@tchana ~]# chmod 770 /var/lib/nethserver/vhost/devnet/.htaccess [root@tchana ~]#

On vérifie.

[root@tchana ~]# ls -als /var/lib/nethserver/vhost/devnet/.htaccess 0 -rwxrwx--- 1 apache apache 0 28 févr. 13:54 /var/lib/nethserver/vhost/devnet/.htaccess [root@tchana ~]#

Traduction française pour Wordfence

Nous avons traduit les écrans Wordfence en français (fr_FR) et les fichiers sont disponibles gratuitement à la page: https://www.micronator.org/affaires/produit/traduction-francaise-pour-wordfence/ de notre boutique.

![]() Une ancienne traduction est toujours compatible avec une version Wordfence plus récente.

Une ancienne traduction est toujours compatible avec une version Wordfence plus récente.

Description

![]() Toujours vérifier le lien vers le site ci-dessus et prendre la dernière version de la traduction.

Toujours vérifier le lien vers le site ci-dessus et prendre la dernière version de la traduction.

Le fichier RF-232_wordfence-fr_FR_2018-05-23_13h07_V716.zip (163 361 octets):

● wordfence-fr_FR.mo → Le fichier .mo est une version compilée d'un “catalogue”.

● wordfence-fr_FR.po → Le fichier .po, genre de base de données, contient la version originale anglaise des textes de l’extension en plus de leurs traductions.

Usage

Après extraction, téléverser ces deux fichiers dans le répertoire: wp-content/languages/plugins et leur donner le propriétaire, le groupe, les droits et permissions nécessaires (644 et apache:apache).

Propriétaire, groupe, droits et permissions

![]() Modifier le nom du répertoire si WordPress n'est pas installé dans

Modifier le nom du répertoire si WordPress n'est pas installé dans /var/lib/nethserver/vhost/devnet/. N'oubliez pas de changer le “propriétaire:groupe” pour apache:apache de cet autre répertoire, sinon vous aurez des difficultés à mettre à jour WordPress.

Propriétaire et groupe

[root@tchana ~]# chown apache:apache /var/lib/nethserver/vhost/devnet/wp-content/languages/plugins/wordf* [root@tchana ~]#

Droits et permissions

[root@tchana ~]# chmod 2640 /var/lib/nethserver/vhost/devnet/wp-content/languages/plugins/wordf* [root@tchana ~]#

Vérification

[root@tchana ~]# ls -ls /var/lib/nethserver/vhost/devnet/wp-content/languages/plugins/wordf* 228 -rw-r-S--- 1 apache apache 232164 23 mai 2018 /var/lib/nethserver/vhost/devnet/wp-content/languages/plugins/wordfence-fr_FR.mo 380 -rw-r-S--- 1 apache apache 387083 23 mai 2018 /var/lib/nethserver/vhost/devnet/wp-content/languages/plugins/wordfence-fr_FR.po [root@tchana ~]#

Les prérequis sont remplis, nous sommes prêts pour l'installation de Wordfence.

Installation & activation

Vérification des mises à jour de WordPress

Après s'être logué à WordPress à l'URL: https://www.micronator-dev.net/wp-login.php, on vérifie s'il existe des mises à jours pour WordPress.

La version WordPress-5.1 est disponible depuis le 21 février 2019.

![]() Avant de débuter l'installation de Wordfence, on met à jour WordPress et s'il y a lieu, les extensions déjà installées.

Avant de débuter l'installation de Wordfence, on met à jour WordPress et s'il y a lieu, les extensions déjà installées.

![]() On affiche quelques pages de notre site pour s'assurer que tout fonctionne correctement après la (les) mise(s) à jour.

On affiche quelques pages de notre site pour s'assurer que tout fonctionne correctement après la (les) mise(s) à jour.

Installation

Alertes, termes et licence

À l'installation de Wordfence, cliquer l'image pour passer à la page suivante.

- On entre l'adresse courriel de l'usager créé au paragraphe Usager récepteur des alertes Wordfence.

- On lit les termes et la politique de confidentialité de Wordfence.

- Seulement si on accepte les conditions d'utilisation et la politique de confidentialité, on coche la case au début de la ligne.

![]() Il faut cliquer OUI ou NON pour se joindre à la liste de diffusion sinon, le bouton CONTINUER ne s'activera pas. Il est recommandé de se joindre à cette liste de diffusion de sécurité WordPress, car à la lecture des courriels qu'on reçoit de Wordfence, on peut en apprendre beaucoup sur la sécurité.

Il faut cliquer OUI ou NON pour se joindre à la liste de diffusion sinon, le bouton CONTINUER ne s'activera pas. Il est recommandé de se joindre à cette liste de diffusion de sécurité WordPress, car à la lecture des courriels qu'on reçoit de Wordfence, on peut en apprendre beaucoup sur la sécurité.

Si vous avez une clé de licence Premium, entrez-la et cliquez INSTALLER sinon, cliquez Non, merci.

Notes de Wordfence

Configurer

CLIQUEZ ICI POUR CONFIGURER.

- Le fichier .htaccess a été sauvegardé au paragraphe Sauvegarde du fichier .htaccess.

- Annuler.

L'installation a réussie → FERMER.

Si vous aviez visité une autre page de Wordfence avant de CLIQUEZ ICI POUR CONFIGURER, vous verriez la fenêtre ci-contre s'afficher au lieu de celle ci-dessus.

L'écran Règles du Pare-feu de Wordfence s'affiche.

L'installation a réussie, on peut cliquer REJETER.

On peut activer la mise à jour automatique de Wordfence en cliquant “Yes, enable auto-update” sinon on clique “No, thanks”. On pourra toujours l'activer/désactiver plus tard.

Droit d'écriture

On enlève le droit d'écriture donné au groupe à la section Répertoire html.

[root@tchana ~]# chmod g-w /var/lib/nethserver/vhost/devnet [root@tchana ~]#

On vérifie.

[root@tchana ~]# ls -lsd /var/lib/nethserver/vhost/devnet 4 drwxr-sr-x 7 ftp apache 4096 28 févr. 15:25 /var/lib/nethserver/vhost/devnet [root@tchana ~]#

Fichier .htaccess

On se rend dans le répertoire racine de notre site Web.

[root@tchana ~]# cd /var/lib/nethserver/vhost/devnet [root@tchana devnet]#

On vérifie.

[root@tchana devnet]# pwd /var/lib/nethserver/vhost/devnet [root@tchana devnet]#

On affiche le nouveau fichier .htaccess pour examiner les modifications insérées par l'installation de Wordfence.

[root@tchana devnet]# cat .htaccess

# Wordfence WAF

<Files ".user.ini">

<IfModule mod_authz_core.c>

Require all denied

</IfModule>

<IfModule !mod_authz_core.c>

Order deny,allow

Deny from all

</IfModule>

</Files>

# END Wordfence WAF

[root@tchana devnet]#

On ajoute le contenu du nouveau fichier .htaccess inséré par Wordfence à notre ancien fichier .htaccess qu'on a déplacé dans le répertoire immédiatement au dessus du répertoire racine de notre site; voir le paragraphe Sauvegarde du fichier .htaccess.

[root@tchana devnet]# cat .htaccess >> ../.htaccess [root@tchana devnet]#

On vérifie les dernières lignes du nouveau contenu de l'ancien fichier .htaccess.

[root@tchana devnet]# tail -18 ../.htaccess

# Empêche d'afficher le contenu des répertoires s'ils ne contiennent aucun DirectoryIndex

# c'est-à-dire index.html, index.php etc...

Options -Indexes

# **************************************

# Wordfence WAF

<Files ".user.ini">

<IfModule mod_authz_core.c>

Require all denied

</IfModule>

<IfModule !mod_authz_core.c>

Order deny,allow

Deny from all

</IfModule>

</Files>

# END Wordfence WAF

[root@tchana devnet]#

On ramène notre ancien fichier .htaccess agrandi dans le répertoire racine de notre site. Ceci remplacera le nouveau fichier .htaccess créé par l'installation de Wordfence par notre ancien .htaccess agrandi.

[root@tchana devnet]# mv ../.htaccess . mv : voulez-vous écraser « ./.htaccess » ? y [root@tchana devnet]#

On vérifie.

[root@tchana devnet]# tail -18 .htaccess

# Empêche d'afficher le contenu des répertoires s'ils ne contiennent aucun DirectoryIndex

# c'est-à-dire index.html, index.php etc...

Options -Indexes

# **************************************

# Wordfence WAF

<Files ".user.ini">

<IfModule mod_authz_core.c>

Require all denied

</IfModule>

<IfModule !mod_authz_core.c>

Order deny,allow

Deny from all

</IfModule>

</Files>

# END Wordfence WAF

[root@tchana devnet]#

Tout s'est bien déroulé.

Vérification du paramètre auto_prepend_file

Tableau de bord WordPress → Wordfence → Tools → Diagnostics.

![]() On peut ignorer ce message. Il est normal que Wordfence ne puisse contacter notre site car nous sommes sur le réseau LOCAL et notre serveur principal n'est pas configuré pour être un serveur mandataire inversé.

On peut ignorer ce message. Il est normal que Wordfence ne puisse contacter notre site car nous sommes sur le réseau LOCAL et notre serveur principal n'est pas configuré pour être un serveur mandataire inversé.

On développe ▼ le cadre Autres tests → Cliquez pour afficher la configuration de votre système dans une nouvelle fenêtre.

- On voit que la version PHP utilisée est bien 7.2.15.

- On s'assure que le paramètre auto_prepend_file pointe bien vers:

/var/lib/nethserver/vhost/devnet/wordfence-waf.php.

Propriétaire, groupe et droits

Pour plus de sécurité, il est préférable d'ajuster le propriétaire, le groupe et les droits de tous les répertoires et fichiers d'une installation WordPress.

On se rend dans le répertoire racine de notre site WordPress. (Ajuster si ce répertoire n'est pas devnet.)

[root@tchana ~]# cd /var/lib/nethserver/vhost/devnet/ [root@tchana devnet]#

Ajustement récursif du propriétaire et du groupe

[root@tchana devnet]# chown -R apache:apache * ; chown -R apache:apache .* [root@tchana devnet]#

Ajustement récursif des droits

On renforce la sécurité de l’accès aux fichiers ( f ) en supprimant les droits à “other”.

[root@tchana devnet]# find . -type f -exec chmod 640 {} \;

[root@tchana devnet]#

On répète l'opération pour les répertoires ( d ).

[root@tchana devnet]# find . -type d -exec chmod 2750 {} \;

[root@tchana devnet]#

On ajuste le propriétaire et le groupe du répertoire contenant la racine de notre site.

[root@tchana devnet]# chown apache:apache ../ [root@tchana devnet]#

On vérifie le tout.

[root@tchana devnet]# ls -als total 212 4 drwxr-s--- 5 apache apache 4096 Jun 23 09:43 . 0 drwxr-xr-x 3 apache apache 96 Apr 20 20:37 .. 4 -rw-r-S--- 1 apache apache 892 Apr 20 11:58 .htaccess 4 -rw-r-S--- 1 apache apache 420 Apr 20 20:51 index.php 20 -rw-r-S--- 1 apache apache 19935 Apr 20 20:51 license.txt 12 -rw-r-S--- 1 apache apache 9101 Apr 20 20:51 readme.html 8 -rw-r-S--- 1 apache apache 6919 Apr 20 20:51 wp-activate.php 4 drwxr-s--- 9 apache apache 4096 Apr 20 20:51 wp-admin ... [root@tchana devnet]#

Notre site WordPress est maintenant très sécuritaire.

Tableau de bord Wordfence

Description

Le Tableau de bord Wordfence fournit un aperçu de l'état actuel de la sécurité de votre site. Il affiche l'état général de votre installation Wordfence.

Statut du Tableau de bord

Tableau de bord de WordPress → Wordfence → Dashboard.

La première section indique si certaines fonctionnalités principales de Wordfence sont activées. Si vous êtes pleinement protégé, le texte Protection Wordfence activée s'affiche et les cercles Pare-feu et Balayage sont à 100% pour une licence Premium.

Les cercles d'état du Pare-feu et du Balayage du Tableau de bord Wordfence indiquent dans quelle proportion votre site est actuellement protégé. Le niveau de protection dépend des fonctionnalités et des options que vous avez activées.

Si vous passez la souris (PC de bureau) au-dessus d'un cercle ou en touchez un (tablette), un écran surgissant vous montrera quelles actions vous devez prendre pour atteindre une protection complète. Si les cercles sont entièrement grisés, les fonctions est désactivées.

![]() Avec la Licence gratuite sans aucune configuration, seulement des scores de 48% et 60% peuvent être atteints.

Avec la Licence gratuite sans aucune configuration, seulement des scores de 48% et 60% peuvent être atteints.

Certaines fonctionnalités sont activées par défaut sur toutes les installations Wordfence. Les autres fonctionnalités sont uniquement sous une licence Premium et nécessitent une Clé de licence Premium.

Les éléments suivants sont indiqués sur le Tableau de bord:

- Si le pare-feu Wordfence est Activé, Désactivé ou en Mode d'apprentissage.

- Si les Balayages programmés de Wordfence sont activés ou désactivés (Licence Premium).

Si vous venez d'installer Wordfence, le Tableau de bord indique que votre Pare-feu est en Mode d'apprentissage. Dans cet état, le Pare-feu n'est pas encore actif et ne bloque pas les attaques sur votre site. Vous pouvez choisir d'activer le Pare-feu immédiatement, mais Wordfence vous recommande de lire d'abord Comment utiliser le mode apprentissage à l'URL: https://www.wordfence.com/help/firewall/learning-mode/#how-to-use-learning-mode .

Notifications

Les notifications mettent en évidence les actions que vous devez effectuer. Les notifications qui peuvent apparaître ici incluent des informations sur les extensions à mettre à jour ou si le dernier Balayage de Wordfence a détecté un problème que vous devez examiner. Si des notifications sont affichées, une bulle apparaîtra à côté de Notifications à la page Tableau de bord WordPress → Wordfence → Dashboard → Notifications indiquant combien de notifications existent. Vous pouvez ignorer ces notifications en cliquant sur le “X” à la fin de la ligne.

Les notifications qui peuvent apparaître ici sont:

- Mises à jour requises (extension, thème ou “coeur” de WordPress).

- Les alertes de sécurités des fonctionnalités Premium. *

- Les promotions des fonctionnalités Premium. *

- Le blogue affiche les points forts des fonctionnalités Premium. *

- Mises à jour des produits Premium. *

- Le statut du Balayage.

* Les notifications ci-dessus marquées d'une astérisque [ * ] ne peuvent être activées que si vous utilisez Wordfence Premium.

![]() Pour en savoir plus sur les notifications, voir le paragraphe Options de notification du Tableau de bord.

Pour en savoir plus sur les notifications, voir le paragraphe Options de notification du Tableau de bord.

Barre d'outils

Sur le Tableau de bord, vous pouvez également trouver des liens vers: Outils, Aide et Options globales.

Les Options globales sont les options générales de Wordfence telles que: la configuration de la messagerie pour savoir où envoyer les alertes Wordfence, les éléments sur lesquels vous souhaitez être alerté et les types de notifications que vous souhaitez afficher sur le Tableau de bord, etc.

Statistiques

![]() Les captures d'écran ci-dessous proviennent d'un autre Serveur NethServer.

Les captures d'écran ci-dessous proviennent d'un autre Serveur NethServer.

L'écran principal du Tableau de bord WordPress affiche des statistiques résumant l'activité la plus récente du Pare-feu sur votre site Web.

- Le graphique Stats rapides indique le nombre d'attaques récemment bloquées sur votre site.

- Le graphique Hits in the last 10 days indique les statistiques pour les dix derniers jours.

Pour en savoir plus sur les statistiques du Pare-feu et les types d'attaques, voir l'URL: https://www.wordfence.com/help/firewall/statistics/.

Toutes les options

Description

Les Options globales vous permettent de mettre à jour votre licence Wordfence, définir vos préférences d'alertes, importer/exporter les réglages de Wordfence, etc.

Après avoir terminé les modifications des options, il faut toujours cliquer ENREGISTRER LES MODIFICATIONS.

Options globales de Wordfence

Licence Wordfence

Chaque installation Wordfence a son propre identifiant unique - une “clé de licence” (ou clé API). Les versions gratuites de Wordfence possèdent automatiquement une clé de licence. Pour passer à Wordfence Premium, vous devez acheter une Clé de licence Premium et l'installer à la place de la clé gratuite. Vous pouvez en savoir plus sur les clés de licence à la page: https://www.wordfence.com/help/premium/api-key/.

On clique l'icône ► du cadre pour le développer ▼.

Affichage de certains sous-menus Wordfence

On coche les trois champs: “All Options”, “Blocking” et “Live Traffic” pour activer l'affichage de ces liens, en sous-menus de Wordfence du Tableau de bord WordPress → ENREGISTRER LES MODIFICATIONS.

Les nouveaux liens s'affichent maintenant en sous-menus Wordfence.

Affichage de la page contenant toutes les Options globales

Enfin, Wordfence à remis la page affichant toutes les Options globales, telle qu'elle apparaissait dans les versions 6.x et précédentes. Les plaintes des usagers ont été prises en considération; c'est tout à l'honneur de Wordfence d'admettre que ce n'était pas l'idée du siècle d'enlever cette page.

Ci-contre, il suffit de cliquer All Options dans le sous-menu Wordfence.

Options générales de Wordfence

Mettre automatiquement à jour Wordfence lorsqu'une nouvelle version est disponible

De nouvelles vulnérabilités et infections apparaissent quotidiennement. Garder Wordfence à jour est un élément essentiel de la sécurité de votre site Web. Ceci garantit que vous disposez de la dernière technologie de protection, de détection et de suppression fournie par Wordfence et que vous avez de meilleures chances de conserver un site Web sécurisé.

De nouvelles vulnérabilités et infections apparaissent quotidiennement. Garder Wordfence à jour est un élément essentiel de la sécurité de votre site Web. Ceci garantit que vous disposez de la dernière technologie de protection, de détection et de suppression fournie par Wordfence et que vous avez de meilleures chances de conserver un site Web sécurisé.

Adresse courriel pour recevoir les alertes

Entrez l'adresse courriel où Wordfence enverra ses alertes de sécurité. Cette adresse devrait normalement être celle de l'administrateur de votre site WordPress. Vous pouvez ajouter plusieurs adresses courriels en les séparant par une virgule.

Entrez l'adresse courriel où Wordfence enverra ses alertes de sécurité. Cette adresse devrait normalement être celle de l'administrateur de votre site WordPress. Vous pouvez ajouter plusieurs adresses courriels en les séparant par une virgule.

Comment Wordfence obtient-il les adresses IP

Wordfence doit déterminer l'adresse IP de chaque visiteur pour fournir les fonctions de sécurité à votre site Web. La configuration par défaut de Wordfence fonctionne très bien pour la plupart des sites Web, mais il est important que cette configuration soit correcte. Par exemple, si Wordfence ne reçoit pas les adresses IP correctement et pense qu'un visiteur externe provient d'une adresse privée, il ajoutera ce visiteur à la Liste blanche et celui-ci pourra alors contourner tous les protocoles de sécurité. Pour en savoir plus sur les adresses que Wordfence considère privées, voir la page:

https://www.wordfence.com/help/advanced/technical-details/#private-ip-addresses.

Wordfence doit déterminer l'adresse IP de chaque visiteur pour fournir les fonctions de sécurité à votre site Web. La configuration par défaut de Wordfence fonctionne très bien pour la plupart des sites Web, mais il est important que cette configuration soit correcte. Par exemple, si Wordfence ne reçoit pas les adresses IP correctement et pense qu'un visiteur externe provient d'une adresse privée, il ajoutera ce visiteur à la Liste blanche et celui-ci pourra alors contourner tous les protocoles de sécurité. Pour en savoir plus sur les adresses que Wordfence considère privées, voir la page:

https://www.wordfence.com/help/advanced/technical-details/#private-ip-addresses.

Laissez Wordfence utiliser la méthode la plus sécurisée pour obtenir les adresses IP des visiteurs; elle empêche l'usurpation d'identité et fonctionne avec la plupart des sites.

Masquer la version de WordPress

Par défaut, WordPress dévoile sa version. Cette option la cachera aux étrangers. Wordfence recommande généralement de ne plus activer cette option, car il existe d'autres méthodes pour déterminer la version de WordPress (prendre une “empreinte” du contenu statique, telle les fichiers CSS et JavaScript) et elle sera désactivée sur les nouvelles installations.

Par défaut, WordPress dévoile sa version. Cette option la cachera aux étrangers. Wordfence recommande généralement de ne plus activer cette option, car il existe d'autres méthodes pour déterminer la version de WordPress (prendre une “empreinte” du contenu statique, telle les fichiers CSS et JavaScript) et elle sera désactivée sur les nouvelles installations.

Désactiver l'exécution de code pour le répertoire des téléchargements

Cochée, cette option placera un fichier

Cochée, cette option placera un fichier .htaccess dans votre répertoire wp-content/uploads/ qui empêchera l'exécution de tout code PHP dans votre répertoire uploads. C'est un niveau de protection supplémentaire contre un pirate qui parviendrait à télécharger du code PHP dans votre répertoire de téléchargements. Même s'il parvenait à le faire, le code ne s'exécutera pas si cette option est activée.

Suspendre les rafraîchissements en direct lorsque la fenêtre perd son focus

Cette option superpose un cadre affichant Mise à jour, en pause sur les pages de Balayage et de Trafic en temps réel lorsque la fenêtre perd don focus.

Cette option superpose un cadre affichant Mise à jour, en pause sur les pages de Balayage et de Trafic en temps réel lorsque la fenêtre perd don focus.

L'option affiche aussi une petite surimpression sur la barre Wordfence Live Activity de certaines pages. C'est une façon d'économiser les ressources du serveur, en mettant à jour uniquement la page pendant que vous l'utilisez activement. Pour cette raison, cette option est activée par défaut, mais vous pouvez la désactiver si vous voulez que votre site continue d'afficher les mises à jour sur les pages du Balayage et du Trafic en temps réel pendant que vous travaillez dans une autre fenêtre.

Désactiver cette option n'est pas recommandé pour la plupart des plans d'hébergement partagés, car c'est l'équivalent à l'utilisation des ressources d'un visiteur accédant à votre site toutes les quelques secondes. Si vous maintenez cette option désactivée, au prochain paragraphe, vous pouvez augmenter le réglage Intervalle de mise à jour, en secondes afin que votre navigateur demande moins de mises à jour depuis votre site.

Intervalle de mise à jour, en secondes

Cette option indique à quelle fréquence Wordfence rafraîchit la vue de votre interface d'administration. Elle s'applique spécifiquement aux vues en direct telle celle du Trafic en temps réel et celle de la page de Balayage. Sur ces deux pages, les données apparaissent en temps réel au fur et à mesure des progrès.

Cette option indique à quelle fréquence Wordfence rafraîchit la vue de votre interface d'administration. Elle s'applique spécifiquement aux vues en direct telle celle du Trafic en temps réel et celle de la page de Balayage. Sur ces deux pages, les données apparaissent en temps réel au fur et à mesure des progrès.

Wordfence amènera votre navigateur Web à continuellement demander de vérifier si de nouvelles données sont disponibles. Ces demandes consomment du temps CPU et avec certains fournisseurs d'hébergement Web, qui ne fournissent pas beaucoup de ressources, vous pouvez recevoir des plaintes de votre hébergeur à propos des ressources que vous utilisez, lorsque vous consultez le Trafic en temps réel et laissez la fenêtre de votre navigateur Web continuellement ouverte sur cette page.

En modifiant ce paramètre, qui contrôle la fréquence d'actualisation des données en temps réel, du défaut de 2 secondes et en l'augmentant à 10 ou 15 secondes, vous réduisez considérablement le temps CPU consommé par le traitement de l'affichage du Trafic en temps réel ou celui du Balayage.

Ce paramètre n'affecte pas l'utilisation des ressources du processus de Balayage lui-même. Il détermine la fréquence à laquelle votre navigateur Web se connecte à votre site pour rafraîchir le journal du Balayage pour voir sa progression. L'augmentation de cette valeur diminue la fréquence, ce qui réduit la cadence d'actualisation de votre vue. Ceci réduit le nombre de requêtes effectuées à votre site et peut aider un serveur à ressources limitées.

Contourner le contrôle noabort de LiteSpeed

Par le passé, sur de nombreux serveurs Web LiteSpeed, l'administrateur du serveur activait l'option Abandon d'applications externes pour interrompre les processus de longue durée, ce qui pouvait empêcher les Balayages et les mises à jour automatiques de WordPress de fonctionner correctement. La fonctionnalité de cette option peut généralement être remplacée en définissant une valeur dans le fichier .htaccess (voir Wordfence et LiteSpeed à l'URL: https://www.wordfence.com/help/advanced/system-requirements/litespeed/). Si cette valeur dans le fichier .htaccess n'est pas définie, on désactive les mises à jour automatiques pour empêcher LiteSpeed d'interrompre une mise à jour.

Sur certains serveurs LiteSpeed que l'équipe Wordfence a récemment examinés, l'administrateur a désactivé ces Abandons d'application externes pour tous les sites et ainsi, il ne leur est donc pas nécessaire de définir la directive noabort dans le fichier .htaccess. Si vous êtes certain que votre hôte utilise LiteSpeed et que le paramètre Abandons d'application externes est défini sur Aucun abandon, vous pouvez activer cette option pour que Wordfence passe la directive de vérification de noabort dans le fichier .htaccess.

![]() Le Serveur NethServer n'utilise pas LiteSpeed donc, il ne faut pas activer cette options.

Le Serveur NethServer n'utilise pas LiteSpeed donc, il ne faut pas activer cette options.

Supprimer les tables Wordfence et les données lors de la Désactivation

Par défaut, si vous désactivez Wordfence, les tables de la base de données resteront en place avec leurs données. Le but est de vous assurer que si vous désactivez accidentellement ou temporairement Wordfence, vous ne perdiez pas votre configuration ou les données que vous avez accumulées telles les données du Trafic en temps réel.

Par défaut, si vous désactivez Wordfence, les tables de la base de données resteront en place avec leurs données. Le but est de vous assurer que si vous désactivez accidentellement ou temporairement Wordfence, vous ne perdiez pas votre configuration ou les données que vous avez accumulées telles les données du Trafic en temps réel.

Si vous souhaitez supprimer toutes les données Wordfence lorsque vous désactivez l'extension, cochez cette case et lorsque vous désactivez l'extension, toutes les tables, les entrées dans le tableau des options WordPress, les tâches planifiées et toutes les autres données stockées et associées à Wordfence seront supprimées. Si vous réactivez de nouveau Wordfence, il apparaîtra comme s'il avait été activé sur votre site Web pour la première fois.

Options de notification du Tableau de bord

Options permettant de sélectionner les types de notifications qui apparaîtront sur le Tableau de bord Wordfence.

Options permettant de sélectionner les types de notifications qui apparaîtront sur le Tableau de bord Wordfence.

Les utilisateurs LIBRE peuvent choisir de désactiver les notifications pour les Mises à jour (extensions, thèmes et “core” de WordPress) et les résultats des Balayages. Si vous possédez la version Wordfence Premium, des options supplémentaires apparaîtront pour désactiver d'autres types de notifications.

![]() Notifications sur le Tableau de bord Wordfence.

Notifications sur le Tableau de bord Wordfence.

Captures d'écran provenant d'un autre Serveur NethServer.

En cliquant sur 3 issues found in most recent scan ci-dessus, les détails s'afficheront tels que ci-contre.

AFFICHER LES DIFFÉRENCES.

Comme on le voit, Wordfence pense encore que “God is American and speaks only English”.

![]() Pour ce problème “critique”, après avoir examiné les différences, on peut cliquer l'icône IGNORER, dans le coin supérieur droit de la capture d'écran ci-contre, puis confirmer avec Ignorer jusqu'à ce que le fichier soit modifié ou Toujours ignorer.

Pour ce problème “critique”, après avoir examiné les différences, on peut cliquer l'icône IGNORER, dans le coin supérieur droit de la capture d'écran ci-contre, puis confirmer avec Ignorer jusqu'à ce que le fichier soit modifié ou Toujours ignorer.

Alertes à transmettre par courriels

Exemple d'une sélection d'Alertes à transmettre par courriels.

Si on a activé la mise à jour automatique, on peut cocher cette case pour recevoir une alerte lors d'une mise à jour (recommandé).

Si on a activé la mise à jour automatique, on peut cocher cette case pour recevoir une alerte lors d'une mise à jour (recommandé).

Si vous avez activé des alertes dans cette section, Wordfence les envoie par courrier électronique à l'adresse courriel fournie dans le champs Adresse courriel pour recevoir les alertes dans le cadre Options générales de Wordfence.

Si vous avez activé des alertes dans cette section, Wordfence les envoie par courrier électronique à l'adresse courriel fournie dans le champs Adresse courriel pour recevoir les alertes dans le cadre Options générales de Wordfence.

En utilisant l'option Nombre maximal de courriels d'alertes à envoyer par heure, voir aussi ci-dessus la capture d'écran Exemple d'une sélection d'Alertes, vous pouvez limiter le nombre de courriels d'alertes reçues par heure afin d'éviter d'être submergé. Vous pouvez également désactiver les alertes si vous subissez une attaque par force brute et que le nombre de courriels d'alertes que vous recevez est devenu démesuré.

En utilisant l'option Nombre maximal de courriels d'alertes à envoyer par heure, voir aussi ci-dessus la capture d'écran Exemple d'une sélection d'Alertes, vous pouvez limiter le nombre de courriels d'alertes reçues par heure afin d'éviter d'être submergé. Vous pouvez également désactiver les alertes si vous subissez une attaque par force brute et que le nombre de courriels d'alertes que vous recevez est devenu démesuré.

Les requêtes de mises à jour des extensions, thèmes et “core” sont des notifications d'avertissement. Ces notifications seront aussi envoyées par courriel si vous avez activé Mises à jour nécessaires (extensions, thème ou “core”) sous Options de notification du Tableau de bord.

Les requêtes de mises à jour des extensions, thèmes et “core” sont des notifications d'avertissement. Ces notifications seront aussi envoyées par courriel si vous avez activé Mises à jour nécessaires (extensions, thème ou “core”) sous Options de notification du Tableau de bord.

Rapport d'activité

Activer l'envoi du résumé par courriel

Cette fonctionnalité vous permet d'activer un Rapport d'activité envoyé par courriel et récapitulant les récents événements liés à la sécurité de votre site. Vous pouvez choisir la fréquence de ces rapports: tous les jours, toutes les semaines ou tous les mois.

Cette fonctionnalité vous permet d'activer un Rapport d'activité envoyé par courriel et récapitulant les récents événements liés à la sécurité de votre site. Vous pouvez choisir la fréquence de ces rapports: tous les jours, toutes les semaines ou tous les mois.

Liste des répertoires à exclure de la liste des fichiers récemment modifiés

Il existe également une option permettant d'exclure certains répertoires de la section Liste de fichiers récemment modifiés du rapport d'activité. Trois dossiers sont ajoutés ici par Wordfence lui-même. Ces dossiers sont exclus car les modifications des fichiers dans ces dossiers sont normales et très fréquentes.

Il existe également une option permettant d'exclure certains répertoires de la section Liste de fichiers récemment modifiés du rapport d'activité. Trois dossiers sont ajoutés ici par Wordfence lui-même. Ces dossiers sont exclus car les modifications des fichiers dans ces dossiers sont normales et très fréquentes.

- wp-content/cache

- wp-content/wfcache

- wp-content/wflogs

Activer le widget du rapport d'Activité "Wordfence activity in the past week"

Une option vous permet d'activer ou de désactiver l'affichage du widget2)Wordfence activity in the past week sur le Tableau de bord WordPress.

Règles du Pare-feu

Ce que le Pare-feu protège

Le Pare-feu d'application Web de Wordfence (WAF - Wordfence Application Firewall) protège contre un certain nombre d'attaques habituelles ainsi que d'une très grande quantité d'attaques visant spécifiquement WordPress, ses thèmes et extensions.

Le Pare-feu est configuré pour s'exécuter au début de l'initialisation de WordPress afin de filtrer les attaques avant que les extensions ou les thèmes puissent exécuter du code potentiellement vulnérable. Certains des types d'attaques les plus générales que Wordfence élimine sont:

| Injection SQL | Code SQL non structuré pouvant compromettre un système de base de données. |

| Cross Site Scripting (XSS) | Code HTML ou JavaScript utilisé pour détourner un utilisateur, ou une session par navigateur Web d'un administrateur, et effectuer des actions en tant que cet utilisateur. |

| Téléchargement de fichiers malveillants | Fichiers contenant du code malveillant et pouvant être téléchargés et exécutés par le serveur Web. |

| Chemins d'accès aux répertoires | Noms de chemins pouvant être utilisés pour tromper le serveur Web afin qu'il retourne des fichiers contenant des informations d'identification ou d'autres informations potentiellement sensibles. |

| Inclusion de fichiers locaux | Noms de chemins/fichiers disponibles sur le système de fichiers du serveur Web et pouvant être utilisés pour exécuter du code potentiellement malveillant. |

| Expansion d'entité externe (XXE) | Une “fonctionnalité” de XML qui peut être utilisée pour tromper le serveur Web à retourner des fichiers contenant des informations d'identification ou d'autres informations potentiellement sensibles. |

Règles du Pare-feu

Le Pare-feu possède également un certain nombre de règles qui correspondent à des attaques connues, c'est-à-dire des attaques généralement aperçues et exploitées sur le Web. Les modèles de ces attaques sont spécifiques et nécessitent un traitement minimal pour déterminer si la requête est légitime. Le WAF utilise également un certain nombre de règles génériques qui utilisent la correspondance de modèle pour déterminer si la requête semble malveillante. Ces règles sont conçues pour empêcher les pirates informatiques d'exploiter les Vulnérabilités jour zéro3) pour des types d'attaques connues.

Wordfence mettra à jour automatiquement les règles du Pare-feu de ses serveurs dans leur centre d'opérations sans que vous ayez à mettre à jour Wordfence. Lorsque de nouvelles menaces apparaissent, le Pare-feu utilise des règles pour vous protéger qui sont mises à jour en temps réel pour les membres Premium. Les utilisateurs Premium reçoivent une couche de protection supplémentaire; lorsque Wordfence ajoute de nouvelles règles, leurs serveurs vont lancer un ping4) de votre site pour inciter votre Pare-feu à télécharger les dernières règles et ainsi faire en sorte que vous êtes automatiquement protégé contre les attaquants aussitôt que de nouvelles menaces apparaissent. Les utilisateurs LIBRE reçoivent la version communautaire des règles 30 jours plus tard.

Infobulles du Pare-feu

Cercles d'état

Les cercles d'état du Pare-feu indiquent dans quelle mesure vous êtes actuellement protégé. Un cercle grisé signifie que le Pare-feu est en Mode d'apprentissage ou Désactivé. Pour atteindre 100% sur tous les cercles d'état du Pare-feu:

Les cercles d'état du Pare-feu indiquent dans quelle mesure vous êtes actuellement protégé. Un cercle grisé signifie que le Pare-feu est en Mode d'apprentissage ou Désactivé. Pour atteindre 100% sur tous les cercles d'état du Pare-feu:

- Activer la Limitation de débit et les Réglages avancés du Pare-feu.

- Activer toutes les Règles de Pare-feu.

Toutes les règles de pare-feu sont activées par défaut. Si vous avez déjà désactivé certaines règles de Pare-feu, visitez les paragraphes Règles de base du Pare-feu et Réglages avancés du Pare-feu pour les réactiver. - Optimisez le Pare-feu Wordfence.

L'optimisation améliore la sécurité et les performances de votre Pare-feu. Pour en savoir davantage sur l'optimisation, voir l'URL: https://www.wordfence.com/help/firewall/optimizing-the-firewall/. - Activer la Protection anti force brute.

Cette fonctionnalité protège contre les tentatives de connexion non autorisées. Elle est activée par défaut. - Activer les Règles de Pare-feu Premium.

Passez à la version Premium pour bénéficier d'une protection instantanée contre les menaces dès leurs découvertes. - Activer la Liste noire IP en temps réel.

Avec cette fonctionnalité de Wordfence Premium, les adresses IP qui attaquent actuellement d'autres sites WordPress seront automatiquement bloquées sur votre site Web.

Écran surgissant: pourcentage

En survolant n'importe quel cercle d'état avec la souris, un écran surgissant apparaît qui explique le score pour ce pourcentage. Pour en savoir plus, cliquer Comment Wordfence détermine-t-il ce score?

Règles de base du Pare-feu

Statut du Pare-feu

Le Pare-feu Wordfence peut être Activé et en Mode Protection, en Mode d'apprentissage ou Désactivé. Lorsque vous installez Wordfence pour la première fois, le Pare-feu passe en Mode d'apprentissage pendant une semaine. Pendant ce temps, vous ne bénéficierez pas d'une protection complète du Pare-feu; le Pare-feu apprendra comment votre système fonctionne afin de minimiser les “faux positifs”. Un faux positif est émis lorsqu'une adresse IP est bloquée et que vous ne voulez pas le blocage de cette IP. Si vous avez récemment nettoyé votre site d'un piratage ou si vous êtes présentement victime d'une attaque, vous pouvez choisir Activé et en Mode Protection immédiatement après l'installation de Wordfence.

Ce Cercle d'état grisé signifie que le Pare-feu est désactivé ou en Mode d'apprentissage.

Tableau de bord WordPress → Wordfence → All Options → Règles du pare-feu, on développe en cliquant ►.

Les modes du Pare-feu sont décrits ci-dessous.

- On voit que le Pare-feu est bien en Mode d'apprentissage pour une semaine, c.-à-d. jusque qu'au 7 mars 2019.

- En développant le menu, on pourrait mettre le Pare-feu tout de suite à Activé et en Mode Protection, mais Wordfence recommande de le laisser en Mode d'apprentissage pour au moins une semaine.

Activé et en Mode Protection

Dans ce mode, le Pare-feu bloque activement les demandes qui correspondent à des modèles connus d'attaques et protège activement votre site contre les attaquants.

Mode d'apprentissage

Dans ce mode, le Pare-feu met sur la Liste blanche toutes les demandes normalement bloquées par le Pare-feu. Certaines demandes contiennent des données qui peuvent correspondre aux modèles utilisés par le Pare-feu pour détecter les attaques (par exemple, un article sur l'injection SQL contenant du code SQL). En Mode d'apprentissage ces requêtes seront ajoutées à la Liste blanche, ce qui exclut qu'elles déclenchent les mêmes règles une fois le Pare-feu activé. Utilisez ce mode pour éviter les faux positifs sur votre site.

Désactivé

Dans ce mode, le Pare-feu est désactivé de manière fonctionnelle et n'exécute aucune de ses règles et n'analyse les demandes de quelque manière que ce soit.

Niveau de protection

Le Pare-feu peut offrir une protection de base ou étendue. Si le Pare-feu a été optimisé, il fournira une couche de sécurité supplémentaire et améliorera également ses performances. Apprenez à optimiser le Pare-feu en allant à la page: https://www.wordfence.com/help/firewall/optimizing-the-firewall/.

Liste noire IP en temps réel

Toutes les heures, Wordfence surveille des millions d'attaques sur des sites WordPress. Ces données sont utilisées pour générer automatiquement une liste d'adresses IP qui sont actuellement impliquées dans un mauvais comportement.

La Liste noire IP, exclusive à la licence Premium, restreint les attaquants connus d'accéder à votre site. Cette restriction se produit automatiquement, sans que vous ayez à prendre aucune mesure. Ces adresses IP sont bloquées par le Pare-feu. Par conséquent, si votre site a été configuré avec la Protection étendue du Pare-feu, ce trafic est bloqué avant le chargement de WordPress. La Liste noire IP est une fonctionnalité Premium seulement et n'est pas active lors de l'utilisation de la version LIBRE de Wordfence. En savoir plus sur la Liste noire IP en allant à la page: https://www.wordfence.com/help/premium/#ip-blacklist.

Optimisation du Pare-feu Wordfence

Pour rendre le Pare-feu encore plus efficace, Wordfence vous encourage à optimiser le Pare-feu. Vous serez invité à le faire via l'interface utilisateur de l'extension Wordfence. Dans la plupart des cas, l'optimisation du Pare-feu implique de cliquer sur une courte procédure de configuration.

Dans le panneau des Règles de base du Pare-feu vous pouvez voir le Statut du Pare-feu (Activé et en Mode Protection) et savoir si la Protection étendue est activé.

Dans le panneau des Règles de base du Pare-feu vous pouvez voir le Statut du Pare-feu (Activé et en Mode Protection) et savoir si la Protection étendue est activé.

Pour activer la Protection étendue, vous devez passer par la procédure d'Optimisation du Pare-feu décrite au paragraphe Optimisation du Pare-feu. La Protection étendue permet au Pare-feu de s'exécuter avant même que WordPress ne démarre. Ce démarrage priorisé protège le site contre les attaques déjà présentes dans le “core” ou dans certains thèmes et extensions. Les deux niveaux de protection sont disponibles dans la version LIBRE et Premium. Pour en savoir davantage sur l'Optimisation du Pare-feu, voir le paragraphe Optimisation du Pare-feu.

Réglages avancés du Pare-feu

Retarder le Blocage d'adresses IP et de pays...

Lorsque le Pare-feu Wordfence est optimisé, il se charge en priorité avant le chargement de l'environnement WordPress. C'est le comportement souhaité, car cette priorisation5) de chargement augmente la sécurité et améliore le rendement du Pare-feu. Mais si votre serveur a un conflit avec le blocage par IP, pays ou d'autres paramètres de blocage avancés avant que WordPress ne soit chargé, vous pouvez activer cette option pour permettre à WordPress de se charger en premier. Wordfence ne recommande pas d'activer cette option sauf à des fins de test.

Mettre ces adresses IP sur la Liste blanche...

Si vous avez une adresse IP statique chez votre employeur ou une connexion Internet permanente avec une adresse IP fixe à votre domicile et que vous souhaitez configurer Wordfence pour toujours permettre à ces adresses IP fixes de contourner les règles du Pare-feu, vous pouvez le faire à l'aide de cette option.

![]() S'il vous plaît, notez que cette fonctionnalité est souvent mal comprise et plusieurs administrateurs de sites essaient d'ajouter leur adresse IP de la maison, possédant une connexion haute vitesse. Votre adresse IP à haute vitesse n'est pas une adresse IP permanente car elle est attribuée dynamiquement et changera après plusieurs semaines ou mois - ou parfois sur une période plus courte. On ne vous recommande donc pas d'ajouter l'adresse IP de votre connexion Internet à la Liste blanche si vous utilisez un modem ADSL ou câble, car votre adresse IP changera inévitablement après un certain temps, rendant cette Liste blanche inefficace et potentiellement responsable que votre adresse IP perdue soit utilisée par un autre internaute et que celui-ci ait un accès illimité à votre site Web. N'utilisez cette fonctionnalité que si vous êtes certain d'avoir une adresse IP permanente; la plupart des gens n'en ont pas.

S'il vous plaît, notez que cette fonctionnalité est souvent mal comprise et plusieurs administrateurs de sites essaient d'ajouter leur adresse IP de la maison, possédant une connexion haute vitesse. Votre adresse IP à haute vitesse n'est pas une adresse IP permanente car elle est attribuée dynamiquement et changera après plusieurs semaines ou mois - ou parfois sur une période plus courte. On ne vous recommande donc pas d'ajouter l'adresse IP de votre connexion Internet à la Liste blanche si vous utilisez un modem ADSL ou câble, car votre adresse IP changera inévitablement après un certain temps, rendant cette Liste blanche inefficace et potentiellement responsable que votre adresse IP perdue soit utilisée par un autre internaute et que celui-ci ait un accès illimité à votre site Web. N'utilisez cette fonctionnalité que si vous êtes certain d'avoir une adresse IP permanente; la plupart des gens n'en ont pas.

Si nécessaire, vous pouvez ajouter des réseaux entiers à la Liste blanche (Bing, par exemple). Pour les saisir, vous devez les entrer au format xxx.xxx.xxx. Pour vous aider à traduire les formats CIDR6) en plages d'adresses, voir la page http://www.ipaddressguide.com/cidr.

Exemples:

La plage d'adresses 65.52.104.0/24 serait entrée telle que 65.52.104.[0-255].

La plage IPv6 2a03:2880:f001::/48 serait entrée comme 2a03:2880:f001:[0-ffff]:[0-ffff]:[0-ffff]:[0-ffff]:[0-ffff].

Adresses des serveurs Let's Encrypt

On peut entrer les adresses des serveurs Let's Encrypt sur la Liste blanche pour qu'elles contournent toutes les règles du Pare-feu Wordfence. On peut aussi insérer l'adresse IP de notre station de travail si celle-ci est permanente.

Les adresses IP des serveurs Let's Encrypt:

54.218.100.183,50.18.212.157,50.18.212.223,52.25.214.31,52.26.11.205,52.26.14.11,52.8.19.58,52.8.8.189,54.149.153.72,54.187.182.230,54.187.199.38,54.187.208.163,54.67.48.128,54.67.52.245,54.68.165.206,54.68.183.151,107.23.48.182,107.23.48.232,54.187.174.169,54.187.205.235,54.187.216.72,54.241.31.99,54.241.31.102,54.241.34.107

Après avoir enregistrer les modification, Wordfence va réorganiser les adresses IP en les disposant une par ligne.

Whitelisted services (Services de Liste blanche)

Pour éviter le blocage involontaire de certains services externes tels que Facebook, Whitelisted Services de Wordfence inscrit ces services sur la Liste Blanche. Par exemple, si vous avez des règles strictes en matière de limitation de débit, le robot-araignée de Facebook peut être bloqué ou limité s’il demande des pages trop rapidement. Ceci peut se produire lorsque quelqu'un partage des liens vers plusieurs pages de votre site, tous à la fois.

Les services sont ajoutés à la Liste blanche par défaut. Vous pouvez désactiver la Liste blanche de tout service spécifique en décochant la case correspondante dans l'option Whitelisted services. Lorsque la case d’un service est désactivée, il est traité de la même manière que tout autre visiteur.

Si vous essayez de bloquer manuellement une adresse IP appartenant à un service inclus sur la Liste blanche, un message s'affichera indiquant “Cette adresse IP figure dans une plage d'adresses que Wordfence ne bloque pas. La plage IP peut être interne ou appartenir à un service toujours autorisé. Whitelisted services peut être désactivée”. Si vous êtes certain de vouloir bloquer une adresse IP appartenant à un service inclus sur la Liste blanche, vous devez d'abord désactiver ce service de Whitelisted services tel que décrit ci-dessus.

Bloquer immédiatement les adresses IP qui accèdent à ces URLs

Cette option permet de définir un piège pour les “méchants”. On peut entrer une URL qui n'existe pas, par exemple: /une-vulnerabilite-existe-sur-cette-page.

Si quelqu'un tente d'accéder à cette URL, il sera instantanément bloqué. On doit spécifier une URL relative. En d'autres termes, elle doit commencer par une barre oblique “/”. Le caractère générique “*” peut être utilisé s'il existe des visites vers plusieurs mauvaises URLs. Exemple: s'il existe des visites vers /mauvaise-page-1/ et /mauvaise-page-2/ alors, on entre /mauvaise-page-*/. cette option bloquera les visiteurs des deux mauvaises URLs.

On ne recommande cette fonctionnalité que si vous essayez d'intercepter un pirate spécifique pour le bloquer, ou si vous tentez d'intercepter des pirates informatiques qui tentent d'exploiter une vulnérabilité sur votre site.

![]() Veillez à ne pas visiter l'URL interdite par accident, car vous serez bloqué instantanément.

Veillez à ne pas visiter l'URL interdite par accident, car vous serez bloqué instantanément.

Lorsque cette option est utilisée pour bloquer une adresse IP, celle-ci sera bloquée pour la durée que vous avez spécifiée au paragraphe: La durée qu'une adresse IP demeure bloquée lorsqu'elle enfreint une règle.

Adresses IP à ignorer pour les alertes du Pare-feu Wordfence

Si vous exécutez régulièrement un Balayage ou tout autre service semblable à un bot7) sur votre site et que vous ne souhaitez pas être averti de l'augmentation du taux des requêtes, vous pouvez entrer l'adresse IP de ce service ici. Assurez-vous de faire confiance à ce service, car vous ne recevrez aucune alerte si c'est une adresse IP qui vous attaque.

Rules

Le Pare-feu possède un certain nombre de règles (rules)8) qui correspondent à des attaques connues, c'est-à-dire des attaques généralement vues et exploitées sur le Web. Les modèles de ces attaques sont spécifiques et nécessitent un traitement minimal pour déterminer si la requête correspond.

Le Pare-feu possède un certain nombre de règles (rules)8) qui correspondent à des attaques connues, c'est-à-dire des attaques généralement vues et exploitées sur le Web. Les modèles de ces attaques sont spécifiques et nécessitent un traitement minimal pour déterminer si la requête correspond.

Le Pare-feu utilise également un certain nombre de règles génériques qui utilisent la correspondance de modèle pour déterminer si la requête semble malveillante. Ces règles sont conçues pour empêcher l'exploitation des Vulnérabilités jour zéro pour les types connus d'attaques.

Si vous rencontrez des problèmes avec des blocages faussement positifs (les visiteurs légitimes sont empêchés d'effectuer une action spécifique), des règles individuelles de Pare-feu peuvent être désactivées à des fins de test.

Vous pouvez utiliser le Trafic en temps réel pour déterminer quelle règle du Pare-feu a provoqué un blocage spécifique.

Au bas de cette section, un bouton MANUALLY REFRESH RULES vous permet d'actualiser manuellement les règles du Pare-feu. Les règles de Pare-feu sont automatiquement mises à jour sur votre site, mais vous pouvez parfois être invité par le support de Wordfence à les actualiser manuellement.

Protection anti force brute

La Protection anti force brute empêche les tentatives de présumer le nom d'un utilisateur et son mot de passe, visant surtout à personnifier votre administrateur WordPress. Wordfence offre une option pour limiter les tentatives de connexion et plusieurs autres fonctionnalités qui sécurisent votre connexion. La Protection anti force brute est activée par défaut, mais vous pouvez optimiser ses options individuelles. Pour en savoir plus à propos des options de la Protection anti force brute, voir les différentes explications ci-dessous.

La Protection anti force brute empêche les tentatives de présumer le nom d'un utilisateur et son mot de passe, visant surtout à personnifier votre administrateur WordPress. Wordfence offre une option pour limiter les tentatives de connexion et plusieurs autres fonctionnalités qui sécurisent votre connexion. La Protection anti force brute est activée par défaut, mais vous pouvez optimiser ses options individuelles. Pour en savoir plus à propos des options de la Protection anti force brute, voir les différentes explications ci-dessous.

Activer la Protection anti force brute

Cette option est un commutateur global d'activation/désactivation pour tous les éléments qui apparaissent sous la rubrique Protection anti force brute.

Verrouiller après ce nombre d'échecs de connexion

Verrouillera une adresse IP pendant un laps de temps spécifié si ce visiteur génère le nombre spécifié d'échecs de connexion.

![]() Il est courant que les utilisateurs réels oublient leurs mots de passe et génèrent jusqu'à 5 tentatives de connexion ou plus tout en essayant de se souvenir de leur nom d'utilisateur et/ou mot de passe. Wordfence vous recommande donc de régler cette valeur à 20, ce qui donne aux utilisateurs réels l'opportunité de se connecter, mais bloquera une attaque de force brute après 20 tentatives.

Il est courant que les utilisateurs réels oublient leurs mots de passe et génèrent jusqu'à 5 tentatives de connexion ou plus tout en essayant de se souvenir de leur nom d'utilisateur et/ou mot de passe. Wordfence vous recommande donc de régler cette valeur à 20, ce qui donne aux utilisateurs réels l'opportunité de se connecter, mais bloquera une attaque de force brute après 20 tentatives.

Verrouiller après ce nombre de tentatives de Mot de passe oublié

Limite le nombre de fois que le formulaire Mot de passe oublié? peut être utilisé. Cette option vous protège contre l'utilisation du formulaire pour inonder un utilisateur réel avec des courriels de réinitialisation de mot de passe. Empêche aussi les pirates de tenter de deviner les comptes d'utilisateurs sur votre système. Le réglage à 5 devrait être suffisant pour la plupart des sites.

Compter les échecs sur cette période de temps

Cet réglage spécifie le laps de temps durant lequel les échecs sont comptés. Donc, si vous spécifiez 5 minutes et 20 échecs et si quelqu'un se connecte 20 fois pendant une période de 5 minutes, cette personne se verra exclue de connexion. Les attaques de force brute envoient généralement une tentative de connexion toutes les quelques secondes. Donc, si vous avez défini le nombre d'échecs de connexion à 20 alors, 5 minutes est amplement suffisant pour attraper une tentative brutale de piratage. Vous avez la possibilité de définir ce paramètre à un plus grand nombre d'échecs.

Durée du verrouillage d'un utilisateur

Ce paramètre spécifie la durée qu'une adresse IP est verrouillée lorsque la Protection anti force brute de Wordfence la verrouille. Rappelez-vous que l'objectif est d'empêcher une attaque distante d'avoir de nombreuses opportunités de deviner les noms et mots de passe des utilisateurs de votre site Web. Si vous avez des mots de passe raisonnablement robustes, il faudra des milliers de tentatives pour deviner correctement un mot de passe.

Ainsi, si votre nombre d'échec est défini à 20, votre période de temps à 5 minutes et que vous définissez la durée du verrouillage à 5 minutes, un attaquant n'aura que 20 devinettes toutes les 5 minutes et il devra attendre 5 minutes à l'extérieur de votre site Web. Donc, l'effet est que le bidouilleur9) obtienne seulement 20 tentatives toutes les 10 minutes ou 2880 par jour, en supposant qu'il réalise qu'il peut recommencer ses attaques exactement 5 minutes après avoir été verrouillé. Si vous pensez que ce n'est pas assez long, vous pouvez augmenter le temps de verrouillage à 60 minutes, ce qui réduit considérablement le nombre de tentatives quotidiennes de devinettes d'un attaquant.

Verrouiller immédiatement les noms d'utilisateurs invalides

Cette règle est une excellente option de sécurité et Wordfence, à la demande de nombreux membres de la communauté, l'a incorporée comme une règle standard. Le Pare-feu verrouillera immédiatement quelqu'un qui entre un nom d'utilisateur invalide. Cependant, veuillez noter que vos vrais utilisateurs peuvent parfois se tromper de noms d'utilisateur et être verrouillés pendant le temps que vous avez spécifié.

Être bloqué sur un site Web est un inconvénient majeur. Ainsi, alors que cette fonctionnalité fait un excellent travail de verrouillage immédiat de quelqu'un qui essaie de deviner les mots de passe, elle risque également de bloquer les utilisateurs réels. Par conséquent, Wordfence recommande d'activer seulement cette fonctionnalité pour les sites avec un ou deux utilisateurs qui ne font pas souvent de fautes de frappe. Si vous avez un personnel d'éditeurs, ils peuvent se présenter à votre porte avec des fourches et des torches s'ils se trompent souvent de nom d'utilisateur.

![]()

![]() Pour limiter ces fourches et ces torches, vous pouvez ajouter les adresses IP de certain éditeurs sur la Liste blanche sans oublier que celles-ci contourneront toutes les règles du Pare-feu…

Pour limiter ces fourches et ces torches, vous pouvez ajouter les adresses IP de certain éditeurs sur la Liste blanche sans oublier que celles-ci contourneront toutes les règles du Pare-feu…

Bloquer immédiatement l'adresse IP des utilisateurs qui tentent de se connecter sous ces noms d'utilisateurs

Par défaut, lorsque vous entrez un nom d'utilisateur valide avec un mot de passe incorrect, WordPress vous indiquera que vous avez entré un bon nom d'utilisateur, mais que le mot de passe est erroné. Si vous entrez un mauvais nom d'utilisateur et un mauvais mot de passe, WordPress vous dira que le nom d'utilisateur n'existe pas. Il s'agit d'un problème grave de sécurité, car il permet aux bidouilleurs de trouver facilement les utilisateurs existants sur votre site WordPress puis, de les cibler pour des attaques.

Cette option affiche un message générique: “ERREUR: nom d'utilisateur ou mot de passe incorrect.” protégeant ainsi vos noms d'utilisateur en ne révélant aucunement si le bidouilleur a deviné un utilisateur valide. Wordfence recommande fortement d'activer cette option.

![]() Appuyez sur [Entrée] après l'ajout d'un nom d'utilisateur. Cliquer le “x” à gauche d'un utilisateur pour supprimer celui-ci.

Appuyez sur [Entrée] après l'ajout d'un nom d'utilisateur. Cliquer le “x” à gauche d'un utilisateur pour supprimer celui-ci.

Empêcher l'utilisation de mots de passe qui ont été divulgués lors de violation de données

Cette option empêche les utilisateurs de se connecter avec un mot de passe existant sur une liste de mots de passe ayant été divulgués par des violations de données. Les attaquants utilisent ces listes pour pénétrer dans les sites et installer du code malveillant. Vous pouvez choisir de bloquer uniquement les administrateurs qui utilisent de tels mots de passe ou, vous pouvez choisir de laisser cette option s'appliquer à tous les utilisateurs disposant du privilège “Contributeur” (qui inclut les administrateurs). Le paramètre par défaut est de bloquer uniquement les administrateurs.

Qu'est-ce qu'un mot de passe divulgué par des violations de données? Lorsque de grands sites sont piratés, les informations d'identification sont parfois divulguées. Ces fuites sont utilisées pour compiler des listes de mots de passe. Les listes sont utilisées par des acteurs malveillants qui exécutent des robots et tentent de se connecter à des sites WordPress. Vous pouvez en lire plus à ce sujet sur le blogue de Wordfence.

Si vous ou un autre utilisateur êtes bloqué par cette option, vous pouvez rétablir l'accès à votre site en réinitialisant votre mot de passe. Lorsque vous réinitialisez votre mot de passe ou que vous le modifiez dans WordPress, cette fonctionnalité vérifie également le nouveau mot de passe par rapport aux listes de mots de passe qui ont été divulgués. Si vous devez autoriser des mots de passe non sécurisés sur votre site pour une raison quelconque, vous pouvez désactiver cette fonctionnalité.

Options additionnelles

Imposer des mots de passe robustes

Vous pouvez utiliser cette option pour forcer les administrateurs et les éditeurs ou forcer tous les membres à utiliser des mots de passe robustes. Wordfence recommande de forcer les administrateurs et les éditeurs à utiliser de tels mots de passe.

Lorsqu'un utilisateur de votre site WordPress change de mot de passe, Wordfence le vérifie, par rapport à un algorithme, pour s'assurer qu'il est suffisamment robuste pour donner un bon niveau de protection. Si le mot de passe échoue, il est rejeté et l'utilisateur doit entrer un mot de passe plus robuste.

Wordfence vérifie que le mot de passe est d'une longueur minimale et qu'il ne correspond à aucun mot de passe évident connu. Wordfence utilise un système de notation pour attribuer des points s'il contient un nombre, s'il incorpore des lettres majuscules et minuscules, etc… Si l'indice de pertinence10) ne dépasse pas le niveau requis, Wordfence rejette le mot de passe entré par l'utilisateur.

Ne laissez pas WordPress révéler les noms d'utilisateurs valides lors d'erreurs de connexion

Par défaut, lorsque vous entrez un nom d'utilisateur valide avec un mot de passe incorrect, WordPress vous indiquera que vous avez entré un bon nom d'utilisateur mais que le mot de passe est erroné. Si vous entrez un mauvais nom d'utilisateur et un mauvais mot de passe, WordPress vous dira que le nom d'utilisateur n'existe pas. Ceci est un sérieux problème de sécurité car il permet aux utilisateurs de trouver facilement quels utilisateurs existent sur votre site WordPress et de les cibler pour des attaques.

Cette option donne un message générique: “ERREUR: le nom d’utilisateur ou le mot de passe saisi est incorrect.” protégeant ainsi vos noms d'utilisateur et ne révélant pas si le pirate a deviné un utilisateur valide. Wordfence recommande fortement d'activer cette option.

Empêcher les utilisateurs d'enregistrer le nom d'utilisateur "admin" s'il n'existe pas

Si vous désactivez et supprimez le compte “admin” dans WordPress et que vous avez coché l'option Tableau de bord WordPress → Réglages → Général → Inscription → Tout le monde peut s’enregistrer, il est alors possible d'enregistrer un compte avec le nom d'utilisateur “admin”. Ceci pourrait causer de la confusion sur votre système et permettre à cet utilisateur de persuader d'autres utilisateurs de votre système de divulguer des données sensibles.

L'activation de cette fonctionnalité empêche ce qui précède. Wordfence recommande d'activer cette option.

Empêcher la découverte de noms d’utilisateurs à travers les balayages: '/?author=N', l’API oEmbed et l’API REST de WordPress

Sur un système WordPress, il est possible de découvrir des noms d'utilisateurs valides en visitant une URL spécialement conçue qui ressemble à l'une de celles-ci:

- example.com/?author=2

- example.com/wp-json/oembed/1.0/embed?url=http%3A%2F%2Fexample.com%2Fhello-world%2F

- example.com/wp-json/wp/v2/users

L'activation de cette option empêche les pirates de découvrir les noms d'utilisateurs en utilisant ces méthodes, notamment en trouvant l'auteur dans les données de publication fournies publiquement par l'API oEmbed et l'URL “users” de l'API REST de WordPress introduite dans WordPress 4.7. Wordfence recommande de garder cette option activée.

Bloquer les adresses IP qui envoient des requêtes POST avec un champ vide pour l'agent utilisateur et/ou le référent

De nombreux scripts de piratage de force brute envoient des tentatives de connexion et d'essais d'inclusion de pourriels dans les commentaires en utilisant un Agent utilisateur de navigateur11) vide (ils ne spécifient pas quel navigateur ils utilisent) et/ou sans En-tête de référent (ils ne spécifient pas de quelle URL ils proviennent).

L'activation de cette option empêchera non seulement les demandes de ce type d'accéder à votre site, mais bloquera également et immédiatement l'adresse IP à l'origine de la demande.

Custom text shown on block pages

(Texte personnalisé affiché sur les pages bloquées)

Lorsque Wordfence bloque un visiteur ou un bot, des informations générales sur le blocage sont affichées. En utilisant ce champ, vous pouvez inclure un message supplémentaire, tel que des informations sur la manière de contacter le webmestre, dans le cas où le blocage était involontaire. Seul le texte brut est permis, car le code HTML sera supprimé avant que le texte ne soit affiché. Semblable à l'éditeur de page WordPress, les doubles sauts de ligne sont convertis en paragraphes et les sauts de ligne simples sont remplacés par la balise (br).

Vérifier la robustesse du mot de passe lors de la mise à jour du profil

Si vous activez cette option, Wordfence n'indiquera pas à l'utilisateur qu'il utilise un mot de passe faible, contrairement à la fonction Imposer des mots de passe robustes ci-dessus. Cependant, Wordfence enverra à l'administrateur du site, une alerte par courrier électronique indiquant qu'un utilisateur a spécifié un mot de passe faible lors de la mise à jour de son profil. Wordfence vous permet simplement de savoir ceux qui utilisent un mot de passe faible afin que vous puissiez les contacter et leur faire savoir qu'ils devraient améliorer la robustesse de leur du mot de passe.

![]() Si vous contactez un de vos utilisateurs ou clients, assurez-vous que vous lui avez clairement indiquer que vous ne savez pas quel est leur mot de passe et que vous avez été seulement alerté que le mot de passe ne répondait pas aux exigences de robustesse des mots de passe de votre site. De cette façon, ils sauront que vous n'avez pas violé toute attente raisonnable de vie privée qu'ils pourraient avoir.

Si vous contactez un de vos utilisateurs ou clients, assurez-vous que vous lui avez clairement indiquer que vous ne savez pas quel est leur mot de passe et que vous avez été seulement alerté que le mot de passe ne répondait pas aux exigences de robustesse des mots de passe de votre site. De cette façon, ils sauront que vous n'avez pas violé toute attente raisonnable de vie privée qu'ils pourraient avoir.

Participer au Réseau de sécurité WordPress en temps réel

Si vous activez cette fonctionnalité, votre site partage anonymement des données avec Wordfence sur les tentatives de piratage. En retour, votre site WordPress reçoit les informations sur les adresses IP de pirates qui sont actuellement engagés dans une activité de piratage de force brute, afin que votre site puisse immédiatement bloquer ces pirates avant qu'ils ne s'engagent dans une telle attaque sur votre site.

Lorsque cette option est activée, Wordfence signale également les erreurs de page non détectée, les tentatives d'accès à votre site par des adresses IP bloquées, les tentatives de piratage d'accéder à des URLs malveillantes qui n'existent pas sur votre site mais qui constituent une tentative de piratage. Aucune donnée personnelle identifiable n'est envoyée et Wordfence n'associe aucune des données qu'il reçoit de votre site Web spécifique.

![]() Wordfence regroupe les données reçues sur une plate-forme en temps réel pour déterminer quelles adresses IP sont actuellement engagées dans l'activité la plus malveillante du moment et que ces adresses doivent être bloquées par la communauté. Ces données sont ensuite utilisées par votre site et d'autres sites protégés par Wordfence pour bloquer ces adresses IP malveillantes.

Wordfence regroupe les données reçues sur une plate-forme en temps réel pour déterminer quelles adresses IP sont actuellement engagées dans l'activité la plus malveillante du moment et que ces adresses doivent être bloquées par la communauté. Ces données sont ensuite utilisées par votre site et d'autres sites protégés par Wordfence pour bloquer ces adresses IP malveillantes.

Limitation de débit

Wordfence comprend un Pare-feu à Limitation de débit qui contrôle la façon dont le contenu de votre site peut être consulté.