Table des matières

Description générale

Introduction

Le Cahier-05 du cours NethServer-101 présente:

- l'installation et la configuration d'un modem VDSL,

- le branchement de votre poste de travail à l'Internet et la vérification de la communication,

- l'installation et la configuration complète d'un Serveur NethServer 7.6.1810,

- le service d'un DNS dynamique vs régistraire de domaine FQDN,

- l'obtention d'un certificat Let's Encrypt,

- le pare-feu Fail2ban et le courrier électronique de même que la migration de courriels depuis un Serveur SME,

- la configuration d'un adaptateur téléphonique analogique HT-502 et sa connexion à l'Internet à travers le Serveur NethServer afin de pourvoir continuer à utiliser votre téléphone filaire standard comme si c'était un téléphone IP et

- la sauvegarde de la configuration et des données du Serveur NethServer.

Vous n'aurez plus besoin d'un pare-feu; le Serveur NethServer remplit ce rôle et encore plus pour votre réseau LOCAL. Ce serveur servira de bureau de poste pour vos courriels, les filtrera pour vous indiquer ceux qu'il considère comme pourriels, bloquera toutes tentatives d'intrusion en provenance de l'Internet, etc.

À propos du Serveur NethServer

Référence: À propos du Serveur NethServer.

NethServer est un système d'exploitation pour les passionnés de Linux: simple, puissant, sécurisé et orienté vers la gestion de la communication et des réseaux. NethServer est utilisé par des milliers d'individus, entreprises et organisations dans le monde entier. Le Serveur NethServer fournit une alternative, LIBRE et simple à déployer, aux logiciels propriétaires coûteux et à l'écart de la compétition.

- NethServer repose sur la distribution CentOS-7 qui utilise le code source ouvert et publiquement disponible de la distribution Red Hat Enterprise Linux (RHEL) - Extrêmement modulaire et riche en fonctionnalités: serveur de messagerie et filtre, serveur Web, logiciel de groupe, pare-feu, filtre Web, IPS/IDS, VPN, etc. - 100% LIBRE: alimenté par des contributeurs et par la communauté. - Une interface Web puissante, simple, rapide et disposant de modules pré-configurés pouvant être installés en un seul clic:

♦ Pare-feu (Shorewall, DPI, web filter, multi wan).

♦ Samba4 AD ou OpenLDAP (un seul identificateur pour tous les serveurs).

♦ Serveur de fichiers (samba, nfs).

♦ Web (httpd, MySQL, MariaDB ou PostgreSQL).

♦ VPN.

♦ Sauvegarde.

♦ VOIP PBX.

♦ Nextcloud.

♦ Serveur de courrier et Webmail.

♦ etc…

Quincaillerie minimum recommandée

Les informations ci-dessous sont celles que nous suggérons être le minimum recommandé.

- CPU: → 64 bit (x86_64).

- Mémoire: → 1 GB.

- Disque: → 8 GB.

Les exigences matérielles du Serveur NethServer sont modestes par rapport à d'autres distributions disponibles aujourd'hui. Toutefois, en raison de son rôle, il est important de sélectionner un ordinateur hôte approprié.

![]() Nous recommandons d’utiliser au moins deux disques pour une configuration RAID-1. Le logiciel RAID assurera l’intégrité des données en cas d'une panne de disque.

Nous recommandons d’utiliser au moins deux disques pour une configuration RAID-1. Le logiciel RAID assurera l’intégrité des données en cas d'une panne de disque.

Manuels de référence

On peut consulter les documents suivants pour de plus amples renseignements.

♦ Manuel de l’utilisateur NethServer (anglais seulement): https://www.nethserver.org/documentation/.

♦ Developer’s Guide (anglais seulement): http://docs.nethserver.org/projects/nethserver-devel/en/v7/.

But de ce cahier

Téléphonie (section optionnel)

Si vous désirez économiser sur votre facture téléphonique, vous trouverez dans ce cahier la marche à suivre pour remplacer votre connexion analogique par une ligne VoIP tout en gardant votre ancien téléphone standard.

Cours NethServer-101

Le Cours NethServer-101, se voulant une base solide pour la création d'un site de Commerce en ligne, comprend plusieurs cahiers:

- Cahier-01: → Les bases de Linux.

- Cahier-02: → Installation et configuration des logiciels prérequis sur le poste de travail.

- Cahier-03: → Création d'un Serveur NethServer virtuel.

- Cahier-04: → Serveur NethServer LOCAL & Let's Encrypt.

- Cahier-06: → Installation de WordPress.

- Cahier-07: → Installation de l'extension de sécurité Wordfence.

- Cahier-08: → WooCommerce, comptes chez Stripe et PayPal pour les paiements en ligne.

- Cahier-09: → Sauvegarde/restauration ou migration d'un site avec l'extension Duplicator.

- Cahier-10: → Serveur mandataire inversé.

- Cahier-11: → Sauvegarde/restauration avec BackupPC.

Cours NethServer-201

Le Cours NethServer-201 décrit l'installation et la configuration d'applications sur un serveur NethServer.

- Cahier-201-01: → Dolibarr.

- Cahier-201-02: → Odoo-12.

- Cahier-201-03: → MediaWiki.

- Cahier-201-04: → DokuWiki.

- Cahier-201-05: → Moodle.

- Cahier-201-06: → Proxmox.

- Cahier-201-07: → Flectra.

Logiciels

Tous les logiciels nécessaires sont du domaine public ou LIBRE sous licence GPL; ils ne coûtent pas un sou. Le seul achat nécessaire est l'obtention d'un nom de domaine au prix initial de $15 CAD et son renouvellement annuel d'environ $30 CAD.

But final

Après avoir suivi le Cours NethServer-101, vous posséderez un site de Commerce en ligne fiable et hautement sécuritaire. De plus, vous pourrez utiliser un clone de votre site, sur un Serveur NethServer virtuel roulant sur votre poste de travail, pour tester de nouvelles extensions et applications sans compromettre la sécurité ou l'intégrité de votre site en ligne.

Particularités de ce document

Notes au lecteur

* Les captures d'écrans ne sont que des références.

** Les informations écrites ont préséance sur celles retrouvées dans les captures d'écrans. Veillez vous référer aux différents tableaux lorsque ceux-ci sont présents.

*** Une capture d'écran avec une accentuation en magenta indique qu'il faut remplacer cette distinction par vos propres paramètres ou implique un choix laissé à votre appréciation.

Conventions

![]() Manipulation, truc ou ruse pour se tirer d'embarras.

Manipulation, truc ou ruse pour se tirer d'embarras.

![]() Une recommandation ou astuce.

Une recommandation ou astuce.

![]() Une note.

Une note.

![]() Une étape, note ou procédure à surveiller.

Une étape, note ou procédure à surveiller.

![]() Paragraphe non complété ou non vérifié.

Paragraphe non complété ou non vérifié.

![]() Danger pour la sécurité du système.

Danger pour la sécurité du système.

Toutes les commandes à la console ou à travers PuTTY sont précédées d'une invite qui est toujours présente.

[root@dorgee ~]# ping 10.10.10.75 -c1 PING 10.10.10.75 (10.10.10.75) 56(84) bytes of data. 64 bytes from 10.10.10.75: icmp_seq=1 ttl=64 time=1.63 ms --- 10.10.10.75 ping statistics --- 1 packets transmitted, 1 received, 0% packet loss, time 0ms rtt min/avg/max/mdev = 1.639/1.639/1.639/0.000 ms [root@dorgee ~]#

Commande à exécuter si ce n'est déjà fait.

Commande indiquée à titre d'information seulement.

Accès Internet

Fournisseur d'accès Internet (FAI)

![]() Remarque très importante: Plusieurs FAI bloquent les ports 80 et 25 pour soi-disant bloquer les pourriels (sic). Les pires sont Vidéotron et Bell. Si ces ports sont bloqués, il vous faudra faire une redirection de ports sinon, vous ne pourrez pas accéder à votre site Web depuis l'Internet. Le mieux est de changer de FAI; de plus, il sera surement moins dispendieux.

Remarque très importante: Plusieurs FAI bloquent les ports 80 et 25 pour soi-disant bloquer les pourriels (sic). Les pires sont Vidéotron et Bell. Si ces ports sont bloqués, il vous faudra faire une redirection de ports sinon, vous ne pourrez pas accéder à votre site Web depuis l'Internet. Le mieux est de changer de FAI; de plus, il sera surement moins dispendieux.

TekSavvy.com

Nous considérons TekSavvy.com comme le meilleur FAI au Québec et au Canada:

- Il ne bloque aucun port.

- Il est un des plus grands défenseurs des droits des utilisateurs de l'Internet.

- Il est le premier à monter aux barricades lorsque le CRTC essaie de nous en passer une petite vite.

- Ses prix sont parmi les plus compétitifs sans aucun contrat ni frais cachés.

- Il offre des connexions DSL par câble téléphonique (cuivre & optique) et modem-câble (coaxial).

Les nouveaux prix (janvier 2019) incluent un modem gratuit.

Pour voir la disponibilité dans votre région, entrez votre Code postal et cliquez Vérifier maintenant.

Modem VDSL

Introduction

Cette section présente la marche à suivre pour configurer un modem VDSL et leconnecter à un réseau ayant un Serveur NethServer.

VDSL

Very high bitrate Digital Subscriber Line.

Référence: https://fr.wikipedia.org/wiki/Very_High_Bitrate_Digital_Subscriber_Line.

La technologie VDSL (Very high bit-rate DSL) est une technologie de type xDSL, (les signaux VDSL sont transportés sur une paire de cuivre, simultanément et sans interférence avec la voix téléphonique). Elle permet d'atteindre des débits de 13 à 55,2 Mb/s dans un sens et de 1,5 à 8 Mb/s dans l'autre, ou si l'on veut en faire une connexion symétrique, un débit de 34 Mb/s. Le VDSL est un protocole de couche 1 (Physique) selon le Modèle_OSI (Open Systems Interconnection).

Le VDSL est une technologie qui peut être utilisée au sein d'un réseau domestique ou dans un immeuble.

Sagemcom 2864

♦ Sagemcom 2864: User Manual (anglais): https://www.vmedia.ca/support/documents/sagemcom_2864_user_manual.pdf.

♦ Pour la configuration en pont (français): https://support.vmedia.ca/kb/a576/comment-faire-pour-configurer-le-sagemcom-2864-en-mode-bridge-pont.aspx.

Coût ADSL vs VDSL

Détail des coûts

Vu la popularité grandissante de notre site micronator.org ainsi que des autres sites hébergés sur notre serveur, nous avons décidé de remplacer notre connexion ADSL par une connexion VDSL.

Nous conservons notre adresse IP statique actuelle et passons d'une vitesse en amont de 800Kbps à 10Mbps. Nous avons choisi le forfait DSL à Haute Vitesse 15 - QC à $30.95/mois de Teksavvy avec une limite de bande passante de 200Go/mois (janvier 2017).

Nous conservons notre adresse IP statique actuelle et passons d'une vitesse en amont de 800Kbps à 10Mbps. Nous avons choisi le forfait DSL à Haute Vitesse 15 - QC à $30.95/mois de Teksavvy avec une limite de bande passante de 200Go/mois (janvier 2017).

Économie mensuelle

Le coût initial pour l'installation et la configuration de la ligne sèche par un technicien de Bell est de $50.00.

Il nous en coûte donc $14.83 de moins mensuellement pour une ligne téléphonique Internet et passer d'une vitesse en amont de 800Kbps à 10Mbps.

But du modem VDSL

Paramétrage du modem VDSL

Introduction

Nous avons choisi le modem Sagemcom 2864 pour remplacer notre modem original ADSL. Teksavvy recommande le modem SmartRG SR515AC qui est techniquement beaucoup plus avancé. Teksavvy supporte aussi le Sagemcom F@ST 2864 ainsi que le Cellpipe 7130.

Configuration

Il nous faut configurer le modem VDSL en pont (Bridge) car c'est le Serveur NethServer qui s'authentifiera par PPoE.

![]() Si nous ne configurons pas le VDSL en pont et que nous laissons le modem VDSL gérer l'authentification PPoE, il faudra alors faire une redirection de plusieurs ports du modem vers le Serveur NethServer et reconfigurer le Serveur NethServer pour que sa carte externe reçoive son adresse par le DHCP du modem. Cette méthode est trop fastidieuse et c'est pourquoi nous avons décidé d'une configuration en pont.

Si nous ne configurons pas le VDSL en pont et que nous laissons le modem VDSL gérer l'authentification PPoE, il faudra alors faire une redirection de plusieurs ports du modem vers le Serveur NethServer et reconfigurer le Serveur NethServer pour que sa carte externe reçoive son adresse par le DHCP du modem. Cette méthode est trop fastidieuse et c'est pourquoi nous avons décidé d'une configuration en pont.

Réinitialisation du modem

Sans câble téléphonique branché au VDSL, on branche l'alimentation.

Pour débuter la configuration du VDSL, il faut le réinitialiser en appuyant sur le bouton rouge RESET pour au moins 7 secondes. Cette manipulation remettra tous ses paramètres à ceux d'usine.

![]() Le modem est maintenant à sa configuration d'usine et se présente à l'adresse 192.168.2.1.

Le modem est maintenant à sa configuration d'usine et se présente à l'adresse 192.168.2.1.

Station de travail

On configure une station de travail avec une adresse IP statique 192.168.2.81, masque 255.255.255.0 et une passerelle 192.168.2.1.

On configure une station de travail avec une adresse IP statique 192.168.2.81, masque 255.255.255.0 et une passerelle 192.168.2.1.

On branche la station dans l'un des ports LAN du modem.

À l'aide d'un navigateur, on se rend à l'adresse 192.168.2.1.

Langue

À bas l'anglolâtrie, on sélectionne Français → Langue → Français → SAUVER.

Paramétrer le compte

Internet

![]() Il faut maintenant se reloguer avec le nouveau mot de passe.

Il faut maintenant se reloguer avec le nouveau mot de passe.

Internet → onglet Internet.

On supprime l'ID utilisateur: et le Mot de passe:, puis on clique SAUVER.

![]() Après avoir sauvegarder les paramètres (ID utilisateur:/Mot de passe: effacés) ceux-ci vont sembler être les mêmes que précédemment, c'est normal.

Après avoir sauvegarder les paramètres (ID utilisateur:/Mot de passe: effacés) ceux-ci vont sembler être les mêmes que précédemment, c'est normal.

Réseau sans fil

On désactive le réseau sans fil principal et invité:

Réseau sans fil → onglet Réseau.

Réseau sans fil principal: on clique Désactiver.

Réseau sans fil invité: on clique Désactiver → SAUVER.

Réseau local

![]() Il ne peut y avoir qu'un seul serveur DHCP par réseau IP.

Il ne peut y avoir qu'un seul serveur DHCP par réseau IP.

On désactive le DHCP du réseau local:

Réseau local → onglet DHCP → État DHCP: on clique Désactiver → SAUVER.

Paramètres avancés

Paramètres avancées → onglet Mode WAN.

Mode WAN: on choisit VDSL → SAUVER.

Notre modem VDSL est maintenant en mode PONT (Bridge).

Reconnexion à Internet

☑ On connecte le câble téléphonique au modem.

☑ L'adresse IP de la station est toujours à 192.168.2.81 et branchée à l'un des ports LAN du modem.

Réamorçage du modem

☑ ![]() On éteint le modem en enlevant la prise AC.

On éteint le modem en enlevant la prise AC.

☑ On débranche la station du modem.

☑

☑ ![]() On attend au moins 1 minute, on rebranche la prise AC au modem et on reconnecte la station à l'un des ports LAN du modem.

On attend au moins 1 minute, on rebranche la prise AC au modem et on reconnecte la station à l'un des ports LAN du modem.

![]() Peut prendre plusieurs minutes avant que les DEL (LED) soient jaune, bleu et bleu. Soyez patients.

Peut prendre plusieurs minutes avant que les DEL (LED) soient jaune, bleu et bleu. Soyez patients.

Lorsque les DEL ont les bonnes couleurs, on peut faire un test de vitesse pour vérifier le modem.

Test de vitesse

Sur le poste de travail, on lance Firefox et on se rend à l'adresse http://beta.speedtest.net/fr.

![]() Vos vitesses peuvent varier en fonction des capacités de votre station de travail.

Vos vitesses peuvent varier en fonction des capacités de votre station de travail.

Victoire, le VDSL fonctionne parfaitement.

Installation du Serveur NethServer

Préparation

Diagramme

☑ On relie un port LAN du modem à la carte externe du Serveur NethServer.

☑ On ajuste l'adresse IP de la station de travail à 192.168.1.81 pour qu'elle soit sur le réseau LOCAL (192.168.1.0/24) du Serveur NethServer et on la branche au port LOCAL du serveur.

☑ On peut aussi connecter un concentrateur ou un aiguilleur au réseau LOCAL.

ISO

Site de téléchargement: https://www.nethserver.org/getting-started-with-nethserver/.

On brûle le fichier nethserver-7.6.1810-x86_64.iso sur un DVD.

Paramètre du Serveur NethServer physique

La procédure d'installation est la même que celle employée pour la machine virtuelle du Cahier-03: → Création d'un Serveur NethServer virtuel, sauf qu'on prend les paramètres ci-dessous.

| DATE & TIME | On choisit notre fuseau horaire qu'on pourra modifier plus tard dans l'interface Web du Serveur NethServer. | |||

| KEYBOARD | English (US) | |||

| NETWORK & HOSTNAME | Carte réseau LOCAL | Ethernet (enpXsX) | ON | |

| onglet General | Automatically connect to this network when it is available | |||

| onglet IPv4 Settings | Method | Manual | ||

| Address | 192.168.1.1 | |||

| Netmask | 255.255.255.0 | |||

| Gateway | 8.8.8.8 | |||

| DNS servers | 8.8.8.8 | |||

| Carte réseau Externe | Ethernet (enpXsX) | OFF / Disabled | ||

| HOST NAME | dorgee.micronator-101.org | |||

| ROOT PASSWORD | On choisit un mot de passe robuste. | |||

Installation sur un serveur physique

![]() Vu que nous ne pouvons prendre de captures d'écran depuis notre serveur physique Dell T110, les captures d'écran proviennent d'une installation sur un serveur virtuel. Par contre, les paramètres utilisés sont ceux du serveur physique Dell T110. Les captures prises du serveur physique Dell T110 reprennent au paragraphe Premier login à la console du serveur NethServer.

Vu que nous ne pouvons prendre de captures d'écran depuis notre serveur physique Dell T110, les captures d'écran proviennent d'une installation sur un serveur virtuel. Par contre, les paramètres utilisés sont ceux du serveur physique Dell T110. Les captures prises du serveur physique Dell T110 reprennent au paragraphe Premier login à la console du serveur NethServer.

On insère le DVD NethServer dans le lecteur du serveur et on démarre la machine.

![]() Tous les disques de cette machine seront effacés.

Tous les disques de cette machine seront effacés.

- À l'invite, faire [RETOUR].

- L'installation débute.

Date et heure

Une fois le Serveur NethServer installé, nous aurons plus de choix pour le fuseau horaire. Voir le paragraphe Date and time.

- DATE & TIME.

- On choisit notre fuseau horaire.

- Done.

Clavier

Réseau

- NETWORK & HOSTNAME.

- Première carte réseau → Configure…

- Onglet IPv4 Settings.

- Method: → Manual.

- Addresses → Add.

- Address → 192.168.1.1.

- Netmask → 24.

- Gateway → 8.8.8.8.

- DNS servers: → 8.8.8.8.

- Save.

Onglet IPv4 Settings → Method: Disabled → Save.

FQDN de notre serveur NethServer

![]() Il est très important de ne pas faire de faute orthographique dans le nom du serveur et surtout dans le nom du domaine, car il est très difficile de changer ceux-ci, spécialement pour la messagerie électronique et son enregistrement MX.

Il est très important de ne pas faire de faute orthographique dans le nom du serveur et surtout dans le nom du domaine, car il est très difficile de changer ceux-ci, spécialement pour la messagerie électronique et son enregistrement MX.

- On entre le nom FQDN de notre serveur → Host name: dorgee.micronator-101.org → Apply.

- Le Current host name apparaît correctement.

- Done.

Premier login à la console du serveur NethServer

![]() À partir d'ici, toutes les captures d'écran et exemples proviennent directement du Serveur NethServer installé sur notre serveur physique Dell T110.

À partir d'ici, toutes les captures d'écran et exemples proviennent directement du Serveur NethServer installé sur notre serveur physique Dell T110.

- L'URL pour accéder à l'interface Web est affichée. https://192.168.1.1:980.

- À l'invite, on voit le nom de notre serveur; celui qu'on lui a donné au paragraphe FQDN de notre serveur NethServer.

- On se logue à la console du serveur.

usager: → root

mot de passe: → celui donné au paragraphe ROOT PASSWORD → FQDN de notre serveur NethServer.

Configuration initiale

Table de mappe de clavier

![]() Avant de débuter, on peut changer la mappe du clavier2) pour celle de notre région.

Avant de débuter, on peut changer la mappe du clavier2) pour celle de notre région.

À la console du serveur, on affiche la mappe actuelle du clavier.

[root@dorgee ~]# localectl

System Locale: LANG=en_US.UTF-8

VC Keymap: us

X11 Layout: us

X11 Model: pc105+inet

X11 Options: terminate:ctrl_alt_bksp

[root@dorgee ~]#

On affiche les claviers disponibles.

[root@dorgee ~]# localectl list-keymaps | grep ca ca ca-eng ca-fr-dvorak ca-fr-legacy ca-multi ca-multix dvorak-ca-fr es-cat ph-capewell-dvorak ph-capewell-qwerf2k6 [root@dorgee ~]#

On active le clavier ca-multi.

[root@dorgee ~]# localectl set-keymap ca-multi [root@dorgee ~]#

On vérifie.

[root@dorgee ~]# localectl

System Locale: LANG=fr_FR.UTF-8

VC Keymap: ca-multi

X11 Layout: us

[root@dorgee ~]#

Connexion à l'interface Web

NethServer peut être configuré à l'aide de l'interface Web du gestionnaire du serveur.

À partir d'un ordinateur ou d'une tablette, vous avez besoin d'un navigateur Web tel que Mozilla Firefox, Google Chrome ou Safari pour accéder à l'interface Web à l'adresse (URL) https://abcd:980 où abcd est l'adresse IP configurée lors de l'installation du serveur et 980 est le port utilisé pour l'interface Web.

Pour l'instant, on se connecte à l'interface Web par l'IP du réseau LOCAL: https://192.168.1.1:980.

- Nom d'utilisateur par défaut: root.

- Nous avons déjà choisi un mot de passe au paragraphe FQDN de notre serveur NethServer.

Modifiez le mot de passe de root dès que possible, en choisissant un mot de passe robuste, composé d’une séquence aléatoire de lettres, de chiffres et de symboles.

Welcome

Restore configuration

Set host name

Le FQDN de notre serveur a été entré au paragraphe FQDN de notre serveur NethServer. On peut le modifier ici.

Date and time

On choisit le fuseau horaire. Ici, nous avons beaucoup plus de choix que lors de l'installation du serveur.

SSH

Smarthost

Envoyer les courriels en utilisant un smarthost3).

Le serveur tentera d'envoyer les courriels directement à la destination (recommandé dans la plupart des cas). En choisissant plutôt d'envoyer par un smarthost, le serveur essaiera de les transmettre via le serveur SMTP du FAI (recommandé en cas de connexion peu fiable, IP dynamique, etc.).

Usage statistics

Ces statistiques sont utilisées seulement pour connaître le nombre total de NethServer installés.

Review changes

Configuration détaillée

Réseau

Rôles et zones

Chaque interface réseau a un rôle qui correspond à une zone du pare-feu. Le pare-feu comporte les zones intégrées suivantes, classées de la plus prépondérante à la moins privilégiée:

VERT: réseau LOCAL, cette zone est considérée comme presque fiable. Les hôtes de ce réseau peuvent accéder à n’importe quelle autre zone. Les hôtes connectés via VPN peuvent être considérés en zone verte.

BLEU: réseau invité. Les hôtes de ce réseau peuvent accéder aux zones orange et rouge, mais pas à la zone verte.

ORANGE: réseau DMZ. Les hôtes de ce réseau peuvent accéder à la zone rouge, mais pas aux zones verte et bleue.

ROUGE: réseau externe/Internet. Les hôtes de ce réseau peuvent uniquement accéder à cette zone.

Il existe également une zone du pare-feu spéciale qui représente le pare-feu lui-même. Le pare-feu peut accéder à n’importe quelle zone.

Chaque interface réseau, avec un rôle configuré, est une zone du pare-feu. Les rôles sont “mappés” aux zones Shorewall comme suit:

vert → loc

rouge → net

bleu → blue

orange → orang (dans Shorewall, un nom de zone ne peut dépasser 5 caractères)

pare-feu → FW

![]() Les noms personnalisés des zones sont directement “mappés” sur Shorewall en respectant la limite de 5 caractères.

Les noms personnalisés des zones sont directement “mappés” sur Shorewall en respectant la limite de 5 caractères.

![]() Les interfaces rouges peuvent être configurées avec une adresse IP statique ou à l'aide de DHCP. Toutes les autres interfaces ne peuvent être configurées qu'avec des adresses IP statiques.

Les interfaces rouges peuvent être configurées avec une adresse IP statique ou à l'aide de DHCP. Toutes les autres interfaces ne peuvent être configurées qu'avec des adresses IP statiques.

Connexion Internet

Configuration des coordonnées fournies par le FAI

Pour se connecter à l'Internet, il faut entrer les coordonnées, fournies par notre FAI, dans la configuration du Serveur NethServer.

Configuration → Network → NEW LOGICAL INTERFACE.

L'interface p1p1 a obtenu un nouveau rôle: PPPoE (red) et la nouvelle interface logique ppp0 celui de: Internet (red) - red1.

- Sous Device, on voit que le réseau de la carte em1 (eth0) est vert, c.-à-d. que c'est un réseau de confiance et implique que quiconque sur le réseau 192.168.1.0/24 peut avoir accès au gestionnaire Web du serveur.

- Le réseau de la carte ppp0 (eth1) est rouge, c.-à-d. que ce n'est pas un réseau de confiance.

Voir le paragraphe Services réseau pour interdire aux internautes de ce réseau (ppp0) d'accéder à l'interface Web.

Voir le paragraphe Services réseau pour interdire aux internautes de ce réseau (ppp0) d'accéder à l'interface Web.

Vérification de la communication

On se logue avec root et le mot de passe qu’on lui a attribué lors de l’installation.

login as: root

root@192.168.1.1's password:mot-de-passe-de-root

Last login: Fri Jan 18 20:39:53 2019

************ Welcome to NethServer ************

This is a NethServer installation.

Before editing configuration files, be aware

of the automatic events and templates system.

http://docs.nethserver.org

***********************************************

[root@dorgee ~]#

On affiche la configuration des cartes réseau.

[root@dorgee ~]# ifconfig

em1: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.1.1 netmask 255.255.255.0 broadcast 192.168.1.255

inet6 fe80::226:b9ff:fe7a:8edc prefixlen 64 scopeid 0x20<link>

ether 00:26:b9:7a:8e:dc txqueuelen 1000 (Ethernet)

RX packets 5970 bytes 524619 (512.3 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 9763 bytes 10987148 (10.4 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 16

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 122 bytes 8643 (8.4 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 122 bytes 8643 (8.4 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

p1p1: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet6 fe80::ee08:6bff:fe04:bf7e prefixlen 64 scopeid 0x20<link>

ether ec:08:6b:04:bf:7e txqueuelen 1000 (Ethernet)

RX packets 6366 bytes 8550695 (8.1 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 3642 bytes 254970 (248.9 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

ppp0: flags=4305<UP,POINTOPOINT,RUNNING,NOARP,MULTICAST> mtu 1492

inet 206.248.138.152 netmask 255.255.255.255 destination 206.248.155.244

ppp txqueuelen 3 (Point-to-Point Protocol)

RX packets 6345 bytes 8409736 (8.0 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 3615 bytes 174118 (170.0 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

[root@dorgee ~]#

Le Serveur NethServer a bien reçu son adresse IP statique 206.248.138.152 depuis notre FAI.

On lance deux ping vers google.com pour vérifier que le DNS fonctionne cirrectement.

[root@dorgee ~]# ping -c 2 google.com PING google.com (172.217.1.174) 56(84) bytes of data. 64 bytes from yyz10s04-in-f14.1e100.net (172.217.1.174): icmp_seq=1 ttl=58 time=11.2 ms 64 bytes from yyz10s04-in-f14.1e100.net (172.217.1.174): icmp_seq=2 ttl=58 time=11.3 ms --- google.com ping statistics --- 2 packets transmitted, 2 received, 0% packet loss, time 1001ms rtt min/avg/max/mdev = 11.247/11.293/11.340/0.116 ms [root@dorgee ~]#

Test de vitesse

On vérifie que tout fonctionne correctement en lançant un test de vitesse.

Status → Diagnostics → onglet Speedtest.

Status → Diagnostics → onglet Speedtest.

SPEEDTEST.

![]() Vos vitesses peuvent varier en fonction des capacités de votre serveur.

Vos vitesses peuvent varier en fonction des capacités de votre serveur.

On peut refaire le test à plusieurs reprises pour avoir une moyenne.

Gestionnaire des logiciels

Référence: http://docs.nethserver.org/en/v7/.

NethServer est hautement modulaire; à la fin de l'installation, un ensemble minimal de fonctionnalités, telles que la configuration réseau et la visionneuse de journaux, sont installées. La page Administration → Gestionnaire des logiciels permet à l'administrateur de sélectionner et d'installer des modules supplémentaires ainsi que de répertorier et de mettre à jour les logiciels déjà installés.

Un module est généralement constitué de plusieurs paquets. Il étend les fonctionnalités du système. Par exemple, un module peut transformer NethServer en serveur de messagerie ou en mandataire Web.

Un progiciel est une unité atomique de logiciel. Il est publié par un référentiel4) public de logiciels. Les paquets NethServer sont des fichiers au format RPM; ainsi, dans ce contexte, les termes paquet et RPM peuvent être utilisés comme synonymes.

Référentiels

Les principaux référentiels sont:

- nethserver-base: il contient les paquets et les dépendances des modules de base. Il est mis à jour lorsqu'une nouvelle version importante est publiée. Activé par défaut.

- nethserver-updates: il contient les paquets mis à jour. Si nécessaire, ces mises à jour peuvent être appliquées sans intervention manuelle. Activé par défaut.

- nethforge: modules fournis par la communauté pour NethServer. Activé par défaut.

- nethserver-testing: contient les paquets sous processus QA (Assurance Qualité). Désactivé par défaut.

- base: paquets de base de CentOS. Activé par défaut.

- updates: paquets de mises à jour à partir de CentOS. Activé par défaut.

- centos-sclo-rh et centos-sclo-sclo: référentiels des SCL. Les deux activés par défaut.

- extras: RPM supplémentaires. Activé par défaut.

- epel: Extra Packages for Enterprise Linux. Activé par défaut.

Une installation standard doit avoir les référentiels suivants activés:

| base updates nethserver-base | nethserver-updates nethforge centos-sclo-rh | centos-sclo-sclo extras epel |

On affiche tous les référentiels disponibles pour la version NethServer-7.6.1810/x86_64.

[root@dorgee ~]# yum repolist Loaded plugins: changelog, fastestmirror, nethserver_events Determining fastest mirrors * base: centos.mirror.ca.planethoster.net * epel: fedora-epel.mirror.lstn.net * extras: centos.bhs.mirrors.ovh.net * nethforge: buck.goip.de * nethserver-base: buck.goip.de * nethserver-updates: buck.goip.de * updates: centos.ca-west.mirror.fullhost.io repo id repo name status !base/7/x86_64 CentOS-7 - Base 10,019 !centos-sclo-rh/x86_64 CentOS-7 - SCLo rh 8,113 !centos-sclo-sclo/x86_64 CentOS-7 - SCLo sclo 736 !epel/x86_64 Extra Packages for Enterprise Linux 7 - x86_64 12,917 !extras/7/x86_64 CentOS-7 - Extras 364 !nethforge/7/x86_64 NethForge 7 180 !nethserver-base/7/x86_64 NethServer-7 - Base 322 !nethserver-updates/7/x86_64 NethServer-7 - Updates 81 !updates/7/x86_64 CentOS-7 - Updates 1,067 repolist: 33,799 [root@dorgee ~]#

Langue à la console du serveur

On affiche les langues offertes à la console du serveur.

[root@dorgee ~]# localectl list-locales | grep fr_ ... fr_FR fr_FR.iso88591 fr_FR.iso885915@euro fr_FR.utf8 fr_FR@euro fr_LU fr_LU.iso88591 fr_LU.iso885915@euro fr_LU.utf8 fr_LU@euro [root@dorgee ~]#

On ajuste la langue désirée pour l'affichage à la console du serveur.

[root@dorgee ~]# localectl set-locale LANG=fr_FR.utf8 [root@dorgee ~]#

![]() Les modifications entreront en vigueur après le prochain redémarrage

Les modifications entreront en vigueur après le prochain redémarrage

On pourra vérifier, après le prochain redémarrage, en lançant la commande ci-dessous.

[root@dorgee ~]# ls -als toto ls: impossible d'accéder à toto: Aucun fichier ou dossier de ce type [root@dorgee ~]#

Langue de l'interface Web

On change la langue de l'interface.

- On entre le justificatif de root.

- On choisit Français (France).

- LOGIN.

Mises à jour des logiciels

Un système NethServer 7.6 reçoit des mises à jour de différents sources:

- le projet NethServer lui-même,

- le projet CentOS et

- le référentiel EPEL

Chaque projet publie des mises à jour logicielles en fonction de ses règles spécifiques et de son cycle de développement, mais tous préfèrent la stabilité logicielle aux fonctionnalités dernier cri.

Reportez-vous au forum de la communauté - https://community.nethserver.org/ et aux notes de la version 7 - http://docs.nethserver.org/en/v7/release_notes.html#release-notes-section pour plus d'informations sur les mises à jour de NethServer.

À partir des miroirs CentOS, les mises à jour publiées par le projet CentOS sont immédiatement disponibles pour NethServer. Pour plus d'informations sur les mises à jour CentOS, voir:

![]() Même si les projets ci-dessus visent la stabilité des logiciels, il faut vérifier si les mises à jour s’intègrent harmonieusement entre-elles.

Même si les projets ci-dessus visent la stabilité des logiciels, il faut vérifier si les mises à jour s’intègrent harmonieusement entre-elles.

Chaque fois que le système doit être mis à jour, créez une sauvegarde des données et consultez le journal des mises à jour afin de connaître ce qui va advenir avec les différentes mises à jour. Si possible, testez les mises à jour sur un système hors production. Pour tout pressentiment, consultez le forum de la communauté NethServer - http://community.nethserver.org/.

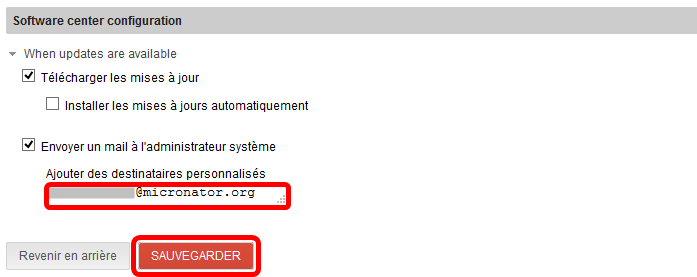

Configuration

Administration → Gestionnaire des logiciels → Configurer.

☑ Télécharger les mises à jour

☐ Installer les mises à jours automatiquement

Il n'est jamais recommandé d'installer automatiquement des mises à jour.

☑ Envoyer un mail à l'administrateur système

Ajouter des destinataires personnalisés

On entre un destinataire pour recevoir les messages de disponibilité de mises à jour.

SAUVEGARDER.

Courriel de notification

Lorsque des mises à jour sont disponibles, un courriel est envoyé à l'adresse entrée dans le cadre Ajouter des destinataires personnalisés lors de la configuration des mises à jour ci-dessus.

Exemple de courriel envoyé.

The following updates will be downloaded on dorgee.micronator-101.org:

================================================================================

Package Architecture

Version Dépôt Taille

================================================================================

Mise à jour :

nethserver-mail-common noarch 2.4.4-1.ns7 nethserver-updates 62 k

nethserver-mail-filter noarch 2.4.4-1.ns7 nethserver-updates 70 k

nethserver-mail-quarantine noarch 2.4.4-1.ns7 nethserver-updates 33 k

nethserver-mail-server noarch 2.4.4-1.ns7 nethserver-updates 117 k

nethserver-mail-smarthost noarch 2.4.4-1.ns7 nethserver-updates 45 k

Résumé de la transaction

================================================================================

Mettre à jour 5 Paquets

Updates downloaded successfully.

Mises à jour

Le “Gestionnaire des logiciels” nous avertit que des mises à jour sont disponibles → Mises à jour.

DNS

C'est ici qu'on transforme le Serveur NethServer en serveur DNS.

Le DNS est responsable de la résolution des noms de domaine (par exemple www.nethesis.it) en fournissant leur adresse IP correspondante (par exemple 10.11.12.13) et inversement. Le serveur délègue la résolution des noms aux serveurs DNS configurés, mais vous pouvez spécifier des adresses pour des noms spécifiques. Par exemple, vous pouvez configurer le serveur pour répondre aux demandes de facebook.com avec l'adresse IP 0.0.0.0, ce qui aura pour effet de rendre le site Facebook inaccessible.

Hôtes

Configuration → DNS → onglet Hôtes → CRÉER NOUVEAU pour attribuer un nom d'hôte à une adresse IP. Le serveur renverra l'adresse IP configurée pour les demandes de ce nom.

Nom d'hôte

Le nom de domaine, par exemple www.nethesis.it//. Il est possible de créer des noms pour le domaine local, ce qui est utile pour donner un nom mnémonique aux périphériques configurés avec une adresse IP statique ou pour tout domaine ayant la priorité sur le serveur DNS du fournisseur (voir l'exemple de facebook.com ci-dessus).

● On indique micronator-101.org.

☑ wildcard dns record

Crée un enregistrement dans la zone DNS qui correspondra aux demandes de tous les noms de sous-domaines (ex: www.toto.com s'identifiera à toto.com).

● On coche ce paramètre.

</WRAP>

Adresse IP

L'adresse IP du nom de cet hôte.

● On indique l'adresse de la carte em1 → 192.168.1.1.

Description

Un commentaire facultatif pour le nom de cet hôte (exemple: “Bloquer facebook” ou “serveur vidéo”).

● On donne une description à ce nouveau serveur.

SOUMETTRE.

Le nouveau nom d'hôte est présent.

==== Vérification ====

On se rend à l'URL:

Notre Serveur NethServer répond et affiche la page Web par défaut.

Lorsqu'on se rendra à l'URL:

Notre Serveur NethServer répondra et affichera l'écran de connexion.

==== Alias du serveur ====

Les alias sont des noms alternatifs pour ce serveur. Par exemple, si le nom du serveur est exemple.com, un alias peut être toto.exemple.com. Le serveur utilisera sa propre adresse IP pour le nom d'alias.

CRÉER NOUVEAU

Vous permet de créer un nouvel alias pour ce serveur.

Nom d'hôte

Le nom d'hôte que vous souhaitez ajouter ou modifier. Il ne peut contenir que des lettres, des chiffres et des traits d'union. Il doit commencer par une lettre ou un chiffre.

● On entre: toto.micronator-dev.org.

Description

Une description facultative utile pour identifier l'alias.

● On entre: Test d'alias.

SOUMETTRE.

Le nouvel alias est créé.

On se rend à: https://www.toto.micronator-101.org.

La page Web par défaut de notre site s'affiche.

Contacts de l'organisation

Configuration → Contacts de l'organisation.

Ici, on peut modifier le contact de l'organisation.

SOUMETTRE.

Certificat du serveur

Configuration → Certificat du serveur.

On déroule le menu et on choisit → Éditer le certificat auto-signé.

On ajuste les différents paramètres.

Lorsque terminé, on clique ÉDITER LE CERTIFICAT AUTO-SIGNÉ.

On voit que le paramètre ST (State - état - province) est bien à Qc.

On rafraîchit la page du navigateur.

Le certificat a été modifié, il nous faut alors ajouter une exception pour le nouveau certificat.

Il ne sera pas nécessaire de se connecter à nouveau, car le témoin stocké dans le navigateur est toujours valide.

![]() Si on rencontre des problème de reconnexion, vidanger l'historique du navigateur et ré-essayer à nouveau.

Si on rencontre des problème de reconnexion, vidanger l'historique du navigateur et ré-essayer à nouveau.

==== Vérification ====

Onglet Détails → Émetteur.

On voit les paramètres du nouveau certificat.

Fermer toutes les fenêtres du certificat.

===== Fournisseur de comptes =====

Référence: http://docs.nethserver.org/en/v7/.

NethServer peut prendre en charge l'authentification et les autorisations auprès d'un fournisseur de comptes local ou distant.

Les types de fournisseurs de comptes pris en charge sont:

- OpenLDAP local fonctionnant sous le Serveur NethServer lui-même.

- Serveur LDAP distant avec schéma RFC2307.

- Contrôleur de domaine Active Directory sous Samba 4 local.

- Active Directory distant (Microsoft et Samba).

L'utilisateur root peut configurer tout type de fournisseurs de comptes à partir de la page Fournisseur des comptes.

![]() Il faut considérer la règle suivante concernant les fournisseurs de comptes: une fois que NethServer a été lié à un fournisseur de comptes, le nom FQDN du domaine ne peut plus être modifié à moins de désinstaller le fournisseur de comptes.

==== Fournisseurs distants ====

Une fois que NethServer a été lié à un fournisseur distant de comptes, la page Utilisateurs et groupes affiche les comptes du domaine en mode de lecture seulement.

==== Fournisseurs locaux ====

Après avoir installé un fournisseur local (OpenLDAP ou Samba 4), l'administrateur peut créer, modifier et supprimer les utilisateurs et les groupes.

Il faut considérer la règle suivante concernant les fournisseurs de comptes: une fois que NethServer a été lié à un fournisseur de comptes, le nom FQDN du domaine ne peut plus être modifié à moins de désinstaller le fournisseur de comptes.

==== Fournisseurs distants ====

Une fois que NethServer a été lié à un fournisseur distant de comptes, la page Utilisateurs et groupes affiche les comptes du domaine en mode de lecture seulement.

==== Fournisseurs locaux ====

Après avoir installé un fournisseur local (OpenLDAP ou Samba 4), l'administrateur peut créer, modifier et supprimer les utilisateurs et les groupes.

![]() Attention: Veuillez choisir judicieusement votre fournisseur de comptes, car le choix est irréversible. De plus, le système interdira toute modification du FQDN du domaine après la configuration du fournisseur de comptes.

Attention: Veuillez choisir judicieusement votre fournisseur de comptes, car le choix est irréversible. De plus, le système interdira toute modification du FQDN du domaine après la configuration du fournisseur de comptes.

![]() Pour modifier le FQDN, il faut désinstaller le fournisseur de comptes, modifier le FQDN, puis réinstaller le fournisseur de comptes.

Pour modifier le FQDN, il faut désinstaller le fournisseur de comptes, modifier le FQDN, puis réinstaller le fournisseur de comptes.

- Les usagers et les groupes devraient revenir sans problème.

- Pour la désinstallation du fournisseur de comptes local, voir la section Désinstallation du fournisseur local de comptes.

==== Choisir le bon fournisseur de comptes ====

En plus de choisir de lier un fournisseur distant ou d'installer un fournisseur local, l'administrateur doit décider quel type de serveur d'arrière-plan convient à ses besoins.

Le module Serveur de fichiers de NethServer, qui active les Dossiers partagés5), peut authentifier les clients SMB/CIFS uniquement si NethServer est lié à un domaine Active Directory.

![]() Les fournisseurs LDAP n'autorisent l'accès aux dossiers partagés qu'en mode invité. Par contre, le fournisseur OpenLDAP local est plus facile à installer et configurer.

Si la prise en charge du protocole de partage de fichiers SMB n’est pas requise, le meilleur choix est un fournisseur OpenLDAP local.

==== Installation du fournisseur local OpenLDAP ====

Pour installer et configurer un fournisseur de comptes OpenLDAP local, on accède à la page Configuration → Fournisseur des comptes → LDAP → Install locally.

Les fournisseurs LDAP n'autorisent l'accès aux dossiers partagés qu'en mode invité. Par contre, le fournisseur OpenLDAP local est plus facile à installer et configurer.

Si la prise en charge du protocole de partage de fichiers SMB n’est pas requise, le meilleur choix est un fournisseur OpenLDAP local.

==== Installation du fournisseur local OpenLDAP ====

Pour installer et configurer un fournisseur de comptes OpenLDAP local, on accède à la page Configuration → Fournisseur des comptes → LDAP → Install locally.

![]() Le système a besoin d’une connexion Internet fonctionnelle afin de télécharger des paquets supplémentaires.

A la fin de l'installation, le paquet est automatiquement configuré et l'administrateur peut gérer les utilisateurs et les groupes à partir de la page Gestion → Utilisateurs et groupes.

Le système a besoin d’une connexion Internet fonctionnelle afin de télécharger des paquets supplémentaires.

A la fin de l'installation, le paquet est automatiquement configuré et l'administrateur peut gérer les utilisateurs et les groupes à partir de la page Gestion → Utilisateurs et groupes.

![]() Nous allons définir LDAP comme fournisseur de comptes.

Nous allons définir LDAP comme fournisseur de comptes.

- Configuration → Fournisseur des comptes → LDAP.

- Install locally.

==== Désinstallation du fournisseur local de comptes ====

Les fournisseurs locaux de comptes LDAP et AD peuvent être désinstallés à partir de la page Configuration → Fournisseur des comptes → Uninstall.

![]() Lorsque la base de données du fournisseur local de comptes est désinstallée, tous les comptes des utilisateurs, des groupes et des ordinateurs sont supprimés.

Lorsque la base de données du fournisseur local de comptes est désinstallée, tous les comptes des utilisateurs, des groupes et des ordinateurs sont supprimés.

![]() Une liste d'utilisateurs et de groupes au format TSV (Tab Separated Values) est transférée dans les fichiers

Une liste d'utilisateurs et de groupes au format TSV (Tab Separated Values) est transférée dans les fichiers /var/lib/nethserver/backup/users.tsv et /var/lib/nethserver/backup/groups.tsv.

Voir aussi: http://docs.nethserver.org/en/v7/accounts.html#import-users-section.

![]() Les fichiers existants, appartenant aux utilisateurs et aux groupes, doivent être supprimés manuellement.

Voici la liste des répertoires système contenant les données des utilisateurs et des groupes:

* @lightgray:/var/lib/nethserver/home

* @lightgray:/var/lib/nethserver/vmail

* @lightgray:/var/lib/nethserver/ibay

Les fichiers existants, appartenant aux utilisateurs et aux groupes, doivent être supprimés manuellement.

Voici la liste des répertoires système contenant les données des utilisateurs et des groupes:

* @lightgray:/var/lib/nethserver/home

* @lightgray:/var/lib/nethserver/vmail

* @lightgray:/var/lib/nethserver/ibay

===== Règles de mot de passe =====

![]() Après l'installation d'un fournisseur de comptes, on rafraîchit la page pour faire apparaître le menu Règles de mot de passe.

Après l'installation d'un fournisseur de comptes, on rafraîchit la page pour faire apparaître le menu Règles de mot de passe.

Sécurité → Règles de mot de passe.

☑ Politique de difficulté de mot de passe pour les utilisateurs

Sécurité → Règles de mot de passe.

☑ Politique de difficulté de mot de passe pour les utilisateurs

Si coché, définit le format à Fort pour le mot de passe des utilisateurs (non coché implique “aucune règle” sauf 7 caractères).

☐ Expiration du mot de passe des utilisateurs

Active l'expiration du mot de passe pour les utilisateurs (si cette case n'est pas cochée, les mots de passe n'expirent jamais).

La durée maximum du mot de passe (180 days) → [ 30-365 days ]

Nombre maximal de jours pendant lesquels vous pouvez conserver le même mot de passe (par défaut: 180 jours).

La durée minimum du mot de passe (0 days) → [ 0 - 365 days ]

Nombre minimal de jours pendant lesquels vous êtes obligé de conserver le même mot de passe (par défaut: 0 jour).

==== Fort ====

![]() La règle par défaut.

Cette stratégie impose que le mot de passe respecte les règles suivantes:

- Longueur minimale de 7 caractères.

- Contenir au moins 1 chiffre.

- Contenir au moins 1 caractère majuscule.

- Contenir au moins un caractère minuscule.

- Contenir au moins 1 caractère spécial.

- Au moins 5 caractères différents.

- Ne doit pas être présent dans les dictionnaires de mots courants.

- Doit être différent du nom d'utilisateur.

- Impossible de répéter des motifs formés de 3 caractères ou plus (par exemple, le mot de passe As1.$AS1.$ n'est pas valide).

La règle par défaut.

Cette stratégie impose que le mot de passe respecte les règles suivantes:

- Longueur minimale de 7 caractères.

- Contenir au moins 1 chiffre.

- Contenir au moins 1 caractère majuscule.

- Contenir au moins un caractère minuscule.

- Contenir au moins 1 caractère spécial.

- Au moins 5 caractères différents.

- Ne doit pas être présent dans les dictionnaires de mots courants.

- Doit être différent du nom d'utilisateur.

- Impossible de répéter des motifs formés de 3 caractères ou plus (par exemple, le mot de passe As1.$AS1.$ n'est pas valide).

![]() AVERTISSEMENT La modification de la règle par défaut est fortement déconseillée. L'utilisation de mots de passe faibles conduit souvent à des serveurs compromis par des attaquants externes.

=== Aucun ===

Il n'y a pas de contrôle spécifique sur le mot de passe saisi, mais la longueur minimale est de 7 caractères.

AVERTISSEMENT La modification de la règle par défaut est fortement déconseillée. L'utilisation de mots de passe faibles conduit souvent à des serveurs compromis par des attaquants externes.

=== Aucun ===

Il n'y a pas de contrôle spécifique sur le mot de passe saisi, mais la longueur minimale est de 7 caractères.

===== Utilisateur et groupes =====

Gestion → Utilisateurs et groupes.

===== Utilisateur et groupes =====

Gestion → Utilisateurs et groupes.

![]() Un fournisseur de comptes est requis pour accéder à de nombreux services fournis par le serveur (courrier électronique, dossiers partagés, etc.).

Vous pouvez vous connecter à un fournisseur distant de comptes LDAP ou Active Directory ou en installer un local.

- La création et la modification des utilisateurs est disponible uniquement si vous installez un fournisseur de comptes local.

- Si les utilisateurs sont lus à partir d’un fournisseur distant, les listes d’utilisateurs et de groupes ne peuvent être que consultées.

- Chaque utilisateur est caractérisé par un justificatif d'identité (utilisateur et mot de passe).

- Un compte utilisateur nouvellement créé reste verrouillé jusqu'à ce que soit défini son mot de passe.

- Un utilisateur bloqué ne peut pas utiliser les services nécessitant une authentification.

==== Créer / Modifier ====

Vous permet de créer ou de modifier des données utilisateur. Le nom d'utilisateur ne peut pas être modifié après sa création.

==== Utilisateur ====

Informations de base sur l'utilisateur. Les champs ci-dessous sont obligatoires.

Nom d'utilisateur

Un fournisseur de comptes est requis pour accéder à de nombreux services fournis par le serveur (courrier électronique, dossiers partagés, etc.).

Vous pouvez vous connecter à un fournisseur distant de comptes LDAP ou Active Directory ou en installer un local.

- La création et la modification des utilisateurs est disponible uniquement si vous installez un fournisseur de comptes local.

- Si les utilisateurs sont lus à partir d’un fournisseur distant, les listes d’utilisateurs et de groupes ne peuvent être que consultées.

- Chaque utilisateur est caractérisé par un justificatif d'identité (utilisateur et mot de passe).

- Un compte utilisateur nouvellement créé reste verrouillé jusqu'à ce que soit défini son mot de passe.

- Un utilisateur bloqué ne peut pas utiliser les services nécessitant une authentification.

==== Créer / Modifier ====

Vous permet de créer ou de modifier des données utilisateur. Le nom d'utilisateur ne peut pas être modifié après sa création.

==== Utilisateur ====

Informations de base sur l'utilisateur. Les champs ci-dessous sont obligatoires.

Nom d'utilisateur

Le nom d'utilisateur sera utilisé pour accéder aux services. Il ne peut contenir que des lettres minuscules, des chiffres, des tirets, des points, des traits de soulignement (_) et doit commencer par une lettre minuscule. Par exemple, “louise”, “gtoto” et “tatie_jojo” sont des noms d'utilisateurs valides; “4Amis”, “Tonton Franco” et “aldo/erreur” ne le sont pas.

Nom

C'est le vrai nom de l'utilisateur. Par exemple, “Général Toto”.

==== Groupes ====

À l'aide de la barre de recherche, vous pouvez sélectionner les groupes.

==== Nouvel utilisateur ====

Nous allons créer un nouvel utilisateur: michelandre.

![]() Vous ne pouvez pas utiliser de caractères accentués dans Nom d'utilisateur.

Vous ne pouvez pas utiliser de caractères accentués dans Nom d'utilisateur.

L'utilisateur michelandre a été créé. Le compte a été activé, car on lui a donné un mot de passe.

L'utilisateur michelandre a été créé. Le compte a été activé, car on lui a donné un mot de passe.

===== Compte admin =====

Si un fournisseur de comptes LDAP ou AD local est installé, un utilisateur admin, membre du groupe domain admins, est créé automatiquement. Ce compte permet d'accéder à toutes les pages de configuration du gestionnaire du Serveur NethServer. Il est initialement désactivé et n'a aucun accès à la console.

![]() Astuce: Pour activer le compte administrateur, il suffit de définir son mot de passe.

Des privilèges spéciaux sont accordés au compte admin sur certains services spécifiques tels que joindre un poste de travail à un domaine Active Directory.

Si NethServer est lié à un fournisseur distant de comptes, l'utilisateur admin et le groupe domain admins peuvent y être créés manuellement s'ils n'existent pas déjà.

Si un utilisateur ou un groupe ayant un compte similaire est déjà présent dans la base de données du fournisseur distant de comptes, mais que son nom d'utilisateur est différent d'admin, NethServer peut être configuré pour se servir de ce compte similaire en lançant les deux commandes suivantes:

Astuce: Pour activer le compte administrateur, il suffit de définir son mot de passe.

Des privilèges spéciaux sont accordés au compte admin sur certains services spécifiques tels que joindre un poste de travail à un domaine Active Directory.

Si NethServer est lié à un fournisseur distant de comptes, l'utilisateur admin et le groupe domain admins peuvent y être créés manuellement s'ils n'existent pas déjà.

Si un utilisateur ou un groupe ayant un compte similaire est déjà présent dans la base de données du fournisseur distant de comptes, mais que son nom d'utilisateur est différent d'admin, NethServer peut être configuré pour se servir de ce compte similaire en lançant les deux commandes suivantes:

config setprop admins user customadmin group customadmins

![]() La commande ci-dessous peut prendre un certain temps.

La commande ci-dessous peut prendre un certain temps.

/etc/e-smith/events/actions/system-adjust custom

==== Activation du compte admin ====

Gestion → Utilisateurs et groupes → onglet Utilisateurs → vis-à-vis admin → Éditer.

==== Activation du compte admin ====

Gestion → Utilisateurs et groupes → onglet Utilisateurs → vis-à-vis admin → Éditer.

![]() La clé indique que le compte n'est pas activé.

La clé indique que le compte n'est pas activé.

- Il n'est pas recommandé d'autoriser Remote shell (SSH) pour l'utilisateur admin.

- Changer le mot de passe.

![]() Le compte admin est activé, la clef est disparue.

Le compte admin est activé, la clef est disparue.

==== Ajout de l'utilisateur michelandre au groupe domain admins ====

Gestion → Utilisateurs et groupes → onglet Groupes → à la fin de la ligne du groupe domain admins → Éditer.

Vérification

- Onglet Utilisateurs → vis à vis michelandre → Éditer.

- L'utilisateur michelandre fait bien partie du groupe domain admins.

===== SSH =====

À la page Sécurité → SSH, on peut modifier le port utilisé par le démon sshd, autoriser ou non la connexion de root et l'authentification par mot de passe.

===== SSH =====

À la page Sécurité → SSH, on peut modifier le port utilisé par le démon sshd, autoriser ou non la connexion de root et l'authentification par mot de passe.

===== Services réseau =====

Comme on le voit ci-contre, les services httpd, httpd-admin et sshd sont accessibles depuis le réseau rouge (Internet).

- Le service httpd est accessible depuis l'Internet afin que les internautes puissent accéder à nos futurs sites Web.

- Par contre, le service httpd-admin ne devrait être accessible que depuis les réseaux de confiance.

- Le service sshd peut être accessible occasionnellement depuis l'Internet, mais ce n'est pas recommandé de manière permanente.

Sécurité → Services Réseau. On modifie le service httpd-admin (Interface Web NethServer) en cliquant Éditer à la fin de sa ligne.

===== Services réseau =====

Comme on le voit ci-contre, les services httpd, httpd-admin et sshd sont accessibles depuis le réseau rouge (Internet).

- Le service httpd est accessible depuis l'Internet afin que les internautes puissent accéder à nos futurs sites Web.

- Par contre, le service httpd-admin ne devrait être accessible que depuis les réseaux de confiance.

- Le service sshd peut être accessible occasionnellement depuis l'Internet, mais ce n'est pas recommandé de manière permanente.

Sécurité → Services Réseau. On modifie le service httpd-admin (Interface Web NethServer) en cliquant Éditer à la fin de sa ligne.

On décoche Internet (rouge) et on clique SOUMETTRE.

On décoche Internet (rouge) et on clique SOUMETTRE.

On édite aussi le service sshd (SSH). On décoche Internet (rouge) et on clique SOUMETTRE.

On édite aussi le service sshd (SSH). On décoche Internet (rouge) et on clique SOUMETTRE.

![]() On utilise le navigateur TOR pour vérifier les accès ci-contre.

On utilise le navigateur TOR pour vérifier les accès ci-contre.

- On peut accéder à notre site Web à l'URL: https://206.248.138.152.

- On ne peut pas accéder à l'interface Web NethServer à l'URL: https://206.248.138.152:980.

===== TLS Policy =====

Référence: http://docs.nethserver.org/en/v7/tlspolicy.html#tlspolicy-section.

==== Stratégie TLS ====

La page de stratégie TLS contrôle la manière dont chaque service configure le protocole TLS (Transport Layer Security) en sélectionnant un identificateur de stratégie.

Sauf indication contraire, les paramètres TLS des stratégies sont toujours cumulatifs: les stratégies les plus récentes étendent les anciennes.

Chaque module décide de la manière d'appliquer un identifiant de stratégie spécifique offrant un compromis entre sécurité et compatibilité client. Les nouvelles stratégies privilégient la sécurité tandis que les plus anciennes offrent une meilleure compatibilité avec les anciens clients.

==== Policy 2018-10-01 ====

Sécurité → TLS policy.

Nous ne modifions rien et laissons la sélection suggérée, c.-à-d. Policy 2018-10-01.

Cette stratégie restreint les paramètres TLS de la configuration par défaut d'Ejabberd. Elle s'applique uniquement à la version 18 et plus d'Ejabberd.

==== Policy 2018-10-01 ====

Sécurité → TLS policy.

Nous ne modifions rien et laissons la sélection suggérée, c.-à-d. Policy 2018-10-01.

Cette stratégie restreint les paramètres TLS de la configuration par défaut d'Ejabberd. Elle s'applique uniquement à la version 18 et plus d'Ejabberd.

=== Ejabberd (XMPP) ===

- SSLv3 et TLSv1.0 désactivés.

- Priorité du serveur Cipher.

- Certificat ECC.

- Suites Cipher:

Voir https://bettercrypto.org/#cipher_suites

Voir https://en.wikipedia.org/wiki/NSA_Suite_B_Cryptography.

|@lightgray:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-SHA384:ECDHE-ECDSA-AES128-SHA256:EDH+CAMELLIA:EDH+aRSA:EECDH+aRSA+AESGCM:EECDH+aRSA+SHA384:EECDH+aRSA+SHA256:EECDH:+CAMELLIA256:+AES256:+CAMELLIA128:+AES128:+SSLv3:!aNULL:!eNULL:!LOW:!3DES:!MD5:!EXP:!PSK:!DSS:!RC4:!SEED:CAMELLIA256-SHA:AES256-SHA:CAMELLIA128-SHA:AES128-SHA|

===== Messagerie électronique =====

Configuration → Messagerie électronique.

Nous avons déjà décidé de ne pas utiliser Smarthost au paragraphe Smarthost.

===== Messagerie électronique =====

Configuration → Messagerie électronique.

Nous avons déjà décidé de ne pas utiliser Smarthost au paragraphe Smarthost.

===== DHCP =====

==== Serveur DHCP ====

Le protocole DHCP (Dynamic Host Configuration Protocol) permet d’attribuer des adresses IP aux clients du réseau LOCAL.

Configuration → DHCP → l'onglet Serveur DHCP permet de configurer le serveur DHCP.

On peut activer le service DHCP pour le réseau LOCAL du Serveur NethServer.

![]() Il ne peut y avoir qu'un seul serveur DHCP actif par segment de réseau IP.

Il ne peut y avoir qu'un seul serveur DHCP actif par segment de réseau IP.

On peut activer le serveur DHCP de NethServer pour le réseau 192.168.1.0/24.

☑ em1 - green

![]() Non coché: le serveur DHCP sera désactivé et les clients du réseau LOCAL ne recevront pas d'adresse IP de manière automatique par ce serveur.

Non coché: le serveur DHCP sera désactivé et les clients du réseau LOCAL ne recevront pas d'adresse IP de manière automatique par ce serveur.

● Décocher cette option s'il existe déjà un serveur DHCP sur votre réseau LOCAL.

Coché: le serveur émettra des adresses IP aux ordinateurs du réseau LOCAL (recommandé).

Début de la plage d'adresses IP

Première adresse IP de la plage attribuée aux clients du réseau LOCAL.

Fin de la plage d'adresses IP

La dernière adresse IP de la plage; les adresses entre début et fin seront attribuées aux clients.

▼ Options avancées

IP Passerelle

Facultatif - l'adresse IP de la passerelle à envoyer aux clients DHCP. Si laissée vide, le serveur lui-même sera la passerelle pour tous les clients.

Temps de location

Facultatif - durée du bail IP. Si laissée vide, la valeur par défaut de 86 400 secondes (24 heures) sera utilisée.

Domaine

Facultatif - nom de domaine à envoyer aux clients DHCP. Si définie, ce domaine sera ajouté à la résolution de noms des clients.

Serveurs DNS

Facultatif - liste de serveurs DNS, séparés par des virgules, à envoyer aux clients DHCP. Si laissée vide, le serveur lui-même sera le serveur DNS pour tous les clients.

Serveurs WINS

Facultatif - liste de serveurs WINS (Windows Internet Naming Service), séparés par des virgules, à envoyer aux clients DHCP. Si laissée vide, le serveur lui-même sera le serveur WINS pour tous les clients.

Serveurs NTP

Facultatif - liste de serveurs NTP (Network Time Protocol), séparés par des virgules, à envoyer aux clients DHCP. Si laissée vide, le serveur lui-même sera le serveur NTP pour tous les clients.

Serveurs TFTP

Facultatif - liste de serveurs TFTP (Trivial File Transfer Protocol), séparés par des virgules, à envoyer aux clients DHCP. Si laissée vide, le serveur lui-même sera le serveur TFTP pour tous les clients.

==== Réservation d'adresse IP ====

Créer une réservation d'IP

Ajoute une nouvelle allocation statique (réservation) au serveur DHCP. Le périphérique avec l'adresse MAC spécifiée recevra toujours l'adresse IP spécifiée.

Nom d'hôte

Le nom d'hôte que vous souhaitez attribuer au client du réseau local avec l'adresse IP spécifiée.

Adresse Mac

L'adresse MAC de la carte réseau du client (par exemple 11: 22: 33: 44: 55: 66: 77: 88).

Adresse IP

L'adresse IP que vous souhaitez attribuer au client.

Description

Une description facultative pour identifier le client.

===== Date et heure =====

Configuration → Date et heure.

Nous avons déjà configuré la date et l'heure au paragraphe Date and time.

===== Routes statiques =====

Configuration → Routes Statiques.

Cette page permet de créer des routes statiques spéciales qui utiliseront la passerelle spécifiée. Ces itinéraires sont généralement utilisés pour connecter un réseau privé.

![]() Pensez à ajouter ce réseau aux Réseaux de confiance si vous souhaitez autoriser des hôtes distants à accéder à des services locaux.

Pensez à ajouter ce réseau aux Réseaux de confiance si vous souhaitez autoriser des hôtes distants à accéder à des services locaux.

===== Réseau =====

Configuration → Réseau.

Nous avons déjà configuré les réseaux au paragraphe Connexion Internet.

====== DNS dynamique ======

===== Introduction =====

Référence: https://wiki.nethserver.org/doku.php?id=module:ddclient.

Le DNS dynamique (DDNS ou DynDNS) est une méthode permettant de mettre automatiquement à jour un serveur de noms, souvent en temps réel, avec une nouvelle configuration DNS de noms d’hôte, adresses ou autres informations.

Les utilisateurs d'Internet reçoivent une allocation d’adresses IP de la part de leur FAI. Les adresses attribuées peuvent être fixes (ou statiques) et changer de temps à autre; ces adresses sont dites dynamiques. Les adresses dynamiques ne sont généralement attribuées qu'aux clients résidentiels et aux petites entreprises, car la plupart des entreprises exigent des adresses statiques.

Les adresses IP dynamiques posent un problème si le client souhaite fournir un service tel qu'un site Web. Étant donné que l'adresse IP peut changer fréquemment, les noms de domaine correspondants doivent être rapidement reconfigurés dans le DNS afin de maintenir l'accessibilité à une URL connue.

De nombreux fournisseurs proposent un service DNS dynamique, gratuit ou payant, pour mettre à jour ces changements d'adresses IP. Pour un Serveur NethServer, la reconfiguration automatique peut être accomplie par le module ddclient.

===== Compte chez un fournisseur de DNS dynamique =====

Il faut avoir un compte chez un fournisseur de DNS dynamique et y avoir créé un nom de domaine.

==== Introduction ====

Lors de l'installation du premier serveur pour notre domaine micronator.org nous avons utilisé le service DNS dynamique de Dyndns.org, car nous y avions un compte gratuit. Maintenant, la gratuité est disparue.

![]() Pour ce cahier, nous utiliserons noip.com comme fournisseur de DNS dynamique.

==== Fournisseur DNS dynamique ====

|Noip.com|ZoneEdit.com|Easydns.com|dslreports.com|

|Hammernode (hn.org)|eurodyndns.org|Dtdns.com|loopia.se|

|dnspark.com|Dynhost (ovh.com)|Changeip.com|Namecheap|

==== Création d'un compte chez noip.com ====

Avant toute chose, il faut créer un compte chez le fournisseur noip.com. On se rend à l'adresse https://www.noip.com/sign-up pour y créer un compte.

Pour ce cahier, nous utiliserons noip.com comme fournisseur de DNS dynamique.

==== Fournisseur DNS dynamique ====

|Noip.com|ZoneEdit.com|Easydns.com|dslreports.com|

|Hammernode (hn.org)|eurodyndns.org|Dtdns.com|loopia.se|

|dnspark.com|Dynhost (ovh.com)|Changeip.com|Namecheap|

==== Création d'un compte chez noip.com ====

Avant toute chose, il faut créer un compte chez le fournisseur noip.com. On se rend à l'adresse https://www.noip.com/sign-up pour y créer un compte.

- Dérouler le menu et choisir .ddns.net.

- On entre les informations demandées et on clique Free Sign Up.

- Voilà, nous avons un nom d'hôte.

- Notre nom de domaine chez Noip est maintenant: micronator-101.ddns.net.

==== Serveur de courrier ====

Il faut indiquer notre serveur de courrier à notre fournisseur DNS dynamique.

Manage Hosts → vis-à-vis micronator-101.ddns.net → Modify.

On voit la date et l'heure de la dernière mise à jour de notre adresse IP dynamique.

De la même manière, on vérifie nos autres domaines.

Enregistrement SPF

Comme on le voit ci-contre, si on veut ajouter une entrée DNS pour SPF, il nous faut une mise à niveau de notre compte noip.com qui nous coûtera quelques dollars…

![]() Pour la différence de prix, il est préférable d'avoir un nom de domaine FQDN et une adresse IP fixe chez un régistraire reconnu.

Pour la différence de prix, il est préférable d'avoir un nom de domaine FQDN et une adresse IP fixe chez un régistraire reconnu.

![]() Pour un exemple d'entrée SPF, voir le paragraphe Enregistrement TXT (Text).

Référence: https://fr.wikipedia.org/wiki/Sender_Policy_Framework.

Pour un exemple d'entrée SPF, voir le paragraphe Enregistrement TXT (Text).

Référence: https://fr.wikipedia.org/wiki/Sender_Policy_Framework.

Sender Policy Framework (SPF) est une norme de vérification du nom de domaine de l'expéditeur d'un courrier électronique, normalisée dans la RFC 7208 (section 3.1). L'adoption de cette norme est de nature à réduire les pourriels.

==== Description ====

Le protocole Simple Mail Transfer Protocol (SMTP) utilisé pour le transfert du courrier électronique à travers l'Internet ne prévoit pas de mécanisme de vérification de l'expéditeur, c'est-à-dire qu'il est facile d'envoyer un courrier avec une adresse d'expéditeur factice, voire usurpée. SPF vise à réduire les possibilités d'usurpation en publiant, dans le DNS, un enregistrement (de type TXT) indiquant quelles adresses IP sont autorisées ou interdites à envoyer du courrier pour le domaine considéré.

L'identité testée par SPF est celle indiquée par la commande MAIL FROM dans la session SMTP. C'est donc une information qui appartient à l'enveloppe du courrier et non pas à ses en-têtes. (Dans certaines conditions, SPF peut aussi utiliser le nom de la machine expéditrice, tel que spécifié dans la commande HELO.)

===== Hôtes =====

Nous allons créé un nouvel hôte (micronator-101.ddns.net) pour notre FQDN du service dynamique NoIP.

![]() On n'utilise jamais www avec un nom d'hôte utilisant un service de DNS dynamique.

On n'utilise jamais www avec un nom d'hôte utilisant un service de DNS dynamique.

Configuration → DNS → onglet Hôtes → CRÉER NOUVEAU.

Configuration → DNS → onglet Hôtes → CRÉER NOUVEAU.

Nom d'hôte

On indique micronator-101.ddns.net.

☑ wildcard dns record

On coche ce paramètre.

Adresse IP

On indique l'adresse sur le réseau LOCAL.

Description

On donne une description de ce nouvel hôte → Hôte chez NoIP.

SOUMETTRE.

===== Installation du module DNS dynamique =====

==== Prérequis: installation du référentiel stephdl ====

Référence: https://wiki.nethserver.org/doku.php?id=stephdl_repository.

Si nous ne sommes pas connecté, on ouvre une session PuTTY vers le Serveur NethServer et on se logue en tant que root.

<file>

[root@dorgee ~]# yum install -y http://mirror.de-labrusse.fr/NethServer/7/x86_64/nethserver-stephdl-1.0.7-1.ns7.sdl.noarch.rpm

…

Transaction Summary

============================================================================================

Install 1 Package

Total size: 40 k

Installed size: 40 k

…

Installed:

nethserver-stephdl.noarch 0:1.0.7-1.ns7.sdl

Complete!

[root@dorgee ~]#

</file>

==== Installation du module nethserver-ddclient ====

<file>

[root@dorgee ~]# yum install -y nethserver-ddclient –enablerepo=stephdl

…

Transaction Summary

============================================================================================

Install 1 Package (+6 Dependent packages)

Total download size: 308 k

Installed size: 742 k

…

Installed:

nethserver-ddclient.noarch 0:1.0.7-1.ns7.sdl

Dépendances installées :

ddclient.noarch 0:3.8.3-2.el7 perl-Digest-SHA1.x86_64 0:2.13-9.el7

perl-JSON-Any.noarch 0:1.32-1.el7 perl-JSON-XS.x86_64 1:3.01-2.el7

perl-Types-Serialiser.noarch 0:1.0-1.el7 perl-common-sense.noarch 0:3.6-4.el7

Complete!

[root@dorgee ~]#

</file>

![]() On rafraîchit notre page Web pour afficher le nouveau menu.

On rafraîchit notre page Web pour afficher le nouveau menu.

===== Création d'un hôte de DNS dynamique =====

Configuration → Service DNS dynamique → onglet Service DNS Dynamique → CRÉER NOUVEAU pour ajouter un nouveau nom d'hôte utilisant un DNS dynamique.

Configuration → Service DNS dynamique → onglet Service DNS Dynamique → CRÉER NOUVEAU pour ajouter un nouveau nom d'hôte utilisant un DNS dynamique.

Justificatifs d'identité

On entre les informations demandées.

Nom d'hôte DNS dynamique

Le nom d'hôte d'un client d'un service DNS dynamique doit être un nom complet pour votre nom d'hôte, ex: arthur-rimbaud.dyndns.org. Il ne peut contenir que des lettres, des chiffres et des traits d'union et il doit commencer par une lettre ou un chiffre.

Description

Un description facultative du nom d'hôte.

Login

Identifiant de connexion à votre fournisseur de DNS dynamique.

Mot de passe

Le mot de passe utilisé pour vous connecter à votre fournisseur de DNS dynamique.

Enregistrement MX de votre serveur de courrier

Vous pouvez fournir le nom utilisé par votre enregistrement MX définissant le nom de votre serveur de courriers, non disponible par tous les fournisseurs de DNS dynamique.

==== Fournisseurs d'adresses dynamiques ====

Si votre FAD utilise des paramètres spécifiques où s'il n'apparaît pas dans la liste des Paramètres des fournisseurs officiels (voir le prochain paragraphe), vous pouvez utiliser Personnaliser les paramètres du fournisseur pour entrer ses paramètres en cliquant:

⦿ Personnaliser les paramètres du fournisseur

Nom du serveur (FQDN)

Adresse du serveur (FQDN): ce champ est le nom de domaine complet fourni par votre fournisseur de DNS dynamique.

Protocole Ddclient

Ce champ est le protocole ddclient que vous devez utiliser avec votre fournisseur.

Paramètres des fournisseurs officiels

![]() Vous pouvez choisir entre les fournisseurs ci-contre, si le vôtre n'est pas disponible, veuillez demander à Stéphane de Labrusse: stephd at de-labrusse dot fr de l'ajouter.

Vous pouvez choisir entre les fournisseurs ci-contre, si le vôtre n'est pas disponible, veuillez demander à Stéphane de Labrusse: stephd at de-labrusse dot fr de l'ajouter.

⦿ Paramètres des fournisseurs officiels

⦿ Adresses dynamiques No-IP (noip.com)

SOUMETTRE.

Le nom de notre hôte est créé.

Le nom de notre hôte est créé.

Paramètre du service Ddclient

On utilise les paramètres par défaut.

===== Vérification =====

==== Processus ====

Vérification du processus.

<file>

[root@dorgee ~]# ps aux | grep ddclient

ddclient 3286 0.0 0.2 145472 7852 ? S 19:05 0:00 ddclient - sleeping for 170 seconds

root 9268 0.0 0.0 112728 972 pts/0 S+ 19:08 0:00 grep –color=auto ddclient

[root@dorgee ~]#

</file>

Le processus ddclient est actif.

==== Site Web ====

On se rend à notre site Web en spécifiant notre nom de domaine dynamique.

![]() Il est préférable d'utiliser le navigateur TOR pour vérifier si tout fonctionne correctement.

Il est préférable d'utiliser le navigateur TOR pour vérifier si tout fonctionne correctement.

![]() Avec un service dynamique, il ne faut pas utiliser de www. tel que ci-dessous:

Avec un service dynamique, il ne faut pas utiliser de www. tel que ci-dessous:

Vérification chez noip.com

Avec Firefox, on se logue chez noip.com.

On clique Dynamic DNS.

On voit notre adresse IP et l'heure de sa dernière mise à jour.

![]() On se déconnecte de chez noip.com.

On se déconnecte de chez noip.com.

À la console du serveur, on affiche l'heure

<file>

[root@dorgee ~]# date

Mon Jan 14 19:09:07 EST 2019

[root@dorgee ~]#

</file>

![]() Montréal est dans le fuseau horaire (EST) UTC-5; l'heure Atlantic Standard Time (AST) est UTC-4.

On vérifie la date et l'heure de la mise à jour dans le journal

Montréal est dans le fuseau horaire (EST) UTC-5; l'heure Atlantic Standard Time (AST) est UTC-4.

On vérifie la date et l'heure de la mise à jour dans le journal /var/log/messages.

<file>

Jan 19 19:04:21 dorgee esmith::event[15911]: Event: nethserver-ddclient-update SUCCESS

Jan 19 19:05:22 dorgee ddclient[15940]: WARNING: updating micronator-101.ddns.net: nochg: No update required; unnecessary attempts to change to the current address are considered abusive

</file>

==== Serveur sur un réseau local (intranet) ====

Pour accéder à une page Web depuis l'Internet, si notre Serveur NethServer est sur un réseau LOCAL, c.-à-d. derrière une passerelle, il nous faudrait utiliser Renvoi de ports sur le serveur passerelle.

Le serveur passerelle (notre serveur principal) permet de re-directionner tous les ports y compris le port 80.

Malheureusement, si on redirectionne le port 80 vers un serveur LOCAL, on ne pourra plus accéder au site sur la passerelle elle-même. Il est donc difficile, mais non impossible, pour un site de fonctionner correctement en étant sur un réseau LOCAL et être accessible depuis l'Internet tout en utilisant une adresse IP privée.

![]() La solution consiste à configurer le serveur principal, celui qui est directement branché à l'Internet, en tant que Mandataire inversé pour rediriger les requêtes Web vers le serveur sur le réseau LOCAL. Voir le Cahier-10: Serveur mandataire inversé.

La solution consiste à configurer le serveur principal, celui qui est directement branché à l'Internet, en tant que Mandataire inversé pour rediriger les requêtes Web vers le serveur sur le réseau LOCAL. Voir le Cahier-10: Serveur mandataire inversé.

Le service DNS dynamique fonctionne correctement.

====== Régistraire de domaines ======